ВИЗУАЛИЗАЦИЯ ПОВЕДЕНИЯ ВНУТРЕННЕГО НАРУШИТЕЛЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ: КРАЖА ИНТЕЛЛЕКТУАЛЬНОЙ СОБСТВЕННОСТИ

А.С. Зайцев1, А.А. Малюк1,2

1Национальный исследовательский ядерный университет «МИФИ», Россия

2Финансовый университет при правительстве Российской Федерации, Россия

Anthony.Zaytsev@gmail.com, AAMalyuk@mephi.ru

Содержание

2. Разработка системно-динамических моделей внутреннего нарушителя информационной безопасности

Аннотация

Приведена классификация внутренних угроз информационной безопасности, рассмотрен метод визуализации инсайдерских угроз при помощи системно-динамического моделирования, разработаны прогнозные поведенческие модели для угроз кражи интеллектуальной собственности в целях получения деловых преимуществ в одиночку и с соучастниками

Ключевые слова: системная динамика, поведенческие модели, научная визуализация, имитационное моделирование, внутренний нарушитель, интеллектуальная собственность

1. Введение

Исследования в области обеспечения информационной безопасности (ИБ) в нашей стране до недавних пор концентрировались в основном на противодействии внешним угрозам ИБ, в этих целях на сегодняшний день разработан значительный арсенал методов и средств технологического характера, стандарты и лучшие практики, претерпевшие несколько циклов совершенствования и в достаточной мере обеспечивающие защиту при правильном внедрении.

Вопрос защиты информационных активов и информационно-телекоммуникационной инфраструктуры (ИТ-инфраструктура) организации от внутренних угроз ИБ не имеет исключительно технологического решения и требует применения организационных мер гуманитарного характера. Ввиду этого на данный момент практически отсутствуют широко распространенные общепринятые подходы к защите информационных активов и ИТ-инфраструктуры от внутреннего нарушителя ИБ. Термины «инсайдер» и «внутренний нарушитель» равнозначны.

Проблема защиты информации от внутреннего нарушителя является одной из наиболее сложных проблем в области ИБ, т.к. зависит от психологических и поведенческих аспектов, которые с трудом поддаются оценке и прогнозированию со стороны руководства. К примеру, введение санкций по отношению к нарушителю ИБ по мнению руководства должно привести к нейтрализации внутренней угрозы, но по факту зачастую приводит к эскалации конфликта и повышению вероятности реализации атаки саботажа с использованием информационных систем организации (ИТ‑саботаж). Поэтому крайне важной научной задачей является поддержка принятия решений по реагированию на потенциальные внутренние угрозы ИБ на основе использования поведенческих моделей нарушителя. Для принятия эффективных решений несомненную поддержку руководителю могла бы оказать визуальная информация, которая легко воспринимается и, при надлежащем качестве, позволяет лучше понять динамику дальнейшего развития потенциального внутреннего инцидента ИБ.

В качестве метода для визуализации поведения внутреннего нарушителя ИБ целесообразно использовать системно-динамическое моделирование [1]. Данный метод был впервые применен для исследования внутренних угроз ИБ в 2003 году научным коллективом Carnegie Mellon University Software Engineering Institute CERT Insider Threat Team (CERT) [2], который исследовал информацию об инцидентах с участием внутренних нарушителей ИБ, полученную из открытых источников, разработал классификацию внутренних угроз ИБ и диаграммы причинно-следственных связей (ДПСС) для всех выделенных классов угроз. Несмотря на то, что полученные CERT диаграммы позволяют лучше понять поведение внутреннего нарушителя ИБ, компьютерного моделирования с получением визуальной информации, необходимой для анализа и принятия решений руководством, не было проведено.

Независимо от CERT системно-динамическое моделирование как метод исследования внутренних угроз ИБ был применен в работе [3], в которой была разработана системно-динамическая диаграмма или диаграмма потоков (ДП), единая для всех внутренних угроз ИБ, но компьютерного моделирования с получением визуальной информации также не было проведено.

В настоящей статье рассматривается метод получения визуальной информации о потенциальном поведении внутреннего нарушителя ИБ при помощи системно-динамического моделирования, разработаны прогнозные модели для угроз кражи интеллектуальной собственности (ИСб) в целях получения деловых преимуществ с соучастниками и в одиночку, а также приведена визуальная информация, полученная по результатам тестового моделирования.

2. Разработка системно-динамических моделей внутреннего нарушителя информационной безопасности

Системно-динамическое моделирование любой системы, в том числе поведения внутреннего нарушителя ИБ в организации, состоит из следующих последовательных стадий:

1. Построение схемы взаимодействия основных элементов системы. На данной стадии необходимо исследовать поведение внутреннего нарушителя ИБ в организации и выделить основные кластеры факторов, влияющих на развитие внутренней угрозы ИБ.

2. Разработка ДПСС. На данной стадии необходимо детализировать основные элементы системы и их взаимодействие в виде причинно-следственных связей (ПСС), получив тем самым совокупность взаимодействующих факторов (параметров системы), определяющих поведение внутреннего нарушителя ИБ, в форме ориентированного графа. ПСС будем считать положительной, если увеличение (уменьшение) влияющего параметра системы вызывает увеличение (уменьшение) параметра, на который оказывается влияние. Если увеличение влияющего параметра системы вызывает уменьшение параметра, на который оказывается влияние, то ПСС будем считать отрицательной. Параметры системы и ПСС образуют петли обратной связи (ПОС), определяющие поведение внутреннего нарушителя ИБ. ПОС по характеру влияния на развитие системы также могут быть разделены на отрицательные и положительные, отрицательная ПОС стабилизирует состояние системы, положительная – ускоряет динамику изменения параметров системы. Характер ПОС определяется числом входящих в нее отрицательных ПСС: нечетное число отрицательных ПСС формирует отрицательную ПОС, четное – положительную ПОС. Элементы, не входящие в ПОС, являются экзогенными и должны задаваться аналитиком в процессе моделирования.

3. Разработка ДП. На данной стадии необходимо преобразовать ДПСС в форму ДП. Параметр, на который оказывается влияние большого числа других параметров, посредством как положительных, так и отрицательных ПСС, целесообразно выделить в виде уровня. Специальные параметры ДП – темпы вызывают увеличение или уменьшение уровня. При необходимости можно использовать дополнительные элементы ДП – константы, переменные, таблицы и пр.

4. Задание параметров системы и тестовое моделирование. На данной стадии аналитиком задаются параметры системы, причем целесообразно определить относительную значимость основных ПОС диаграммы и на основании этого задать характеристики ПСС, проверяя поведение системы на краевых значениях начальных параметров, в которых поведение внутреннего нарушителя ИБ зачастую очевидно. В некоторых случаях проводить отладку ДП целесообразно на уровне одного или нескольких элементов системы. Далее необходимо провести тестовое моделирование, предоставляющее визуальную информацию о потенциальном поведении внутреннего нарушителя ИБ, и подтверждающее или опровергающее адекватность полученной модели.

Поведение внутреннего нарушителя ИБ в корне отличается в зависимости от того, какую угрозу ИБ он реализует. Ввиду этого целесообразно производить моделирование каждой внутренней угрозы ИБ в отдельности.

Классификация внутренних нарушителей ИБ, разработанная на базе [2, 4-7], приведена в табл. 1.

Таблица 1 – Классификация внутренних угроз ИБ

|

Внутренняя угроза ИБ |

Мотив Нарушителя |

Предпо- лагается увольнение |

Сговор внутренний |

Сговор внешний |

|

Саботаж |

Обида |

Не всегда |

Нет |

Нет |

|

Шпионаж |

Деньги Обида |

Нет |

Нет |

Да |

|

Мошенничество на руководящей должности |

Деньги |

Нет |

Нет Социальная инженерия |

Нет |

|

Мошенничество на неруководящей должности |

Деньги |

Нет |

Нет |

Не всегда |

|

Кража ИСб в целях получения деловых преимуществ в одиночку |

Бизнес-преимущества Обида |

Да |

Нет |

Да |

|

Кража ИСб в целях получения деловых преимуществ с соучастниками |

Бизнес-преимущества

|

Да |

Да |

Да |

|

Халатное немотивированное нарушение ИБ |

Нет |

Нет |

Нет |

Нет

|

|

Манипулируемое немотивированное нарушение ИБ |

Нет |

Нет |

Нет |

Социальная инженерия |

Дадим некоторые определения.

Внутренний нарушитель ИБ – действующий или бывший сотрудник организации, подрядчик или бизнес-партнер, который имеет или имел авторизованный доступ к сетям, системам или данным организации и превысил допустимый/разрешенный уровень доступа или использовал этот доступ таким образом, что нарушил конфиденциальность, целостность или доступность информации или ИС организации[2]. Злоумышленный внутренний нарушитель ИБ намеренно нарушает ИБ организации и имеет мотив. Немотивированный (незлоумышленный) внутренний нарушитель ИБ нарушает ИБ организации ненамеренно.

Саботаж (ИТ-саботаж) – угроза ИБ, использование внутренним нарушителем ИБ информационных систем (ИС) организации для нанесения вреда организации или конкретному сотруднику [2].

Кража ИСб в целях получения деловых преимуществ – угроза ИБ, кража конфиденциальной информации или ИСб организации внутренним нарушителем ИБ для использования ее на новой работе, для нахождения новой работы или организации собственного предприятия [6].

Мошенничество – угроза ИБ, использование инсайдером ИС организации для неавторизованного использования, модификации или удаления данных организации (в том числе кража персональных данных) с целью получения дохода. К мошенничеству не относятся случаи промышленного и международного шпионажа [5].

Шпионаж (ИТ-шпионаж) – угроза ИБ, использование инсайдером ИС организации для сбора и передачи информации внешней стороне (конкурирующей организации или иностранному государству) в целях выгоды для внешней стороны без намерения покинуть организацию после передачи информации. Если внешняя сторона является конкурирующей организацией, то применяется термин «промышленный шпионаж». Если внешняя сторона является иностранным государством, то применим термин «международный шпионаж».

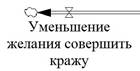

На основе исследований [2-8], а также информации об инцидентах ИБ с участием внутренних нарушителей, полученной из открытых источников, разработаны типовой сценарий развития инсайдерского правонарушения и схема взаимодействия основных элементов системы поведения внутреннего нарушителя ИБ, единая для всех внутренних угроз ИБ.

Ключом для совершения правонарушения является мотивация внутреннего нарушителя ИБ. Для угрозы шпионажа, кражи ИСб в целях получения деловых преимуществ в одиночку и с соучастниками, а также для части сценариев мошенничества на неруководящей должности с мотивацией связан сговор с внешней стороной. Внутренний нарушитель ИБ проверяет, достаточно ли у него полномочий (технических возможностей) для реализации угрозы, и при недостатке прибегает к внутреннему сговору (для угрозы кражи ИСб в целях получения деловых преимуществ с соучастниками) или к манипуляции подчиненными (для угрозы мошенничества на руководящей должности). Поведение инсайдера, которое может нанести ущерб организации, также дает ей возможность получить информацию о реализации угрозы ИБ. Организация может различным образом реагировать на потенциальную или реализованную угрозу ИБ. Одним из вариантов санкций по отношению к внутреннему нарушителю ИБ является его увольнение. Но увольнение может также являться мотивом для совершения преступления в виде ИТ-саботажа и кражи ИСб в целях получения деловых преимуществ в одиночку и с соучастниками.

Основные элементы системы поведения внутреннего нарушителя ИБ приведены в табл. 2, а схема их взаимодействия – на рис.1.

Таблица 2 – Основные элементы системы поведения внутреннего нарушителя ИБ

|

№ |

Элемент |

Влияющие элементы |

|

1 |

Мотивация инсайдера |

Реакция организации Сговор Увольнение инсайдера |

|

2 |

Реакция организации |

Получение информации об инсайдере |

|

3 |

Получение информации |

Поведение инсайдера |

|

4 |

Технические возможности инсайдера |

Реакция организации Сговор Увольнение инсайдера Поведение инсайдера |

|

5 |

Сговор |

Мотивация инсайдера Технические возможности инсайдера |

|

6 |

Ущерб организации |

Поведение инсайдера |

|

7 |

Увольнение инсайдера |

Мотивация инсайдера Реакция организации |

|

8 |

Поведение инсайдера |

Мотивация инсайдера Технические возможности |

Рис. 1. Схема взаимодействия основных элементов системы поведения внутреннего нарушителя ИБ

3. Визуализация кражи интеллектуальной собственности в целях получения деловых преимуществ в одиночку

На основе [6] и информации об инцидентах, полученной из других открытых источников, разработан портрет внутреннего нарушителя для угрозы кражи ИСб в целях получения деловых преимуществ в одиночку, приведенный в табл. 3, и характерные особенности угрозы, приведенные в табл. 4.

Таблица 3 – Портрет нарушителя для кражи ИСб в одиночку

|

№ |

Характеристика |

Описание |

|

1 |

Занимаемая должность в организации |

Разработчик ПО, научный сотрудник, менеджер по работе с клиентами, руководитель (преступники, как правило, занимают техническую позицию, но не являются привилегированными техническими пользователями) |

|

2 |

Методы атаки |

Технически простые, с использованием легально предоставленных прав и полномочий |

|

3 |

Характер действий |

Кража конфиденциальной информации, как правило, ИСб: ПО, секреты производства, бизнес-планы, базы клиентов, физическое оборудование |

|

4 |

Длительность преступления |

1 (реже 2 и больше) месяца до увольнения |

|

5 |

Обнаружение преступления |

Сообщение от клиентов Сообщение от коллег (занимающих, как правило, нетехнические позиции в организации) Внезапное появление конкурирующего предприятия Мониторинг ИБ и ИТ-аудит Системы обнаружения и предотвращения утечки информации |

Таблица 4 –Характерные особенности кражи ИСб в одиночку

|

№ |

Характерная особенность |

Элемент |

|

1 |

Большая часть инсайдеров крадет информацию, связанную непосредственно с их работой и зачастую участвует в разработке данной информации. По мере вовлеченности инсайдера в деятельность организации растет его вклад и чувство того, что он обладает правами на произведенный продукт, в особенности если он участвовал в процессе его разработки. |

Мотивация инсайдера |

|

2 |

Для кражи ИСб в целях получения деловых преимуществ в одиночку зачастую характерна обида сотрудника на организацию |

Мотивация инсайдера |

|

3 |

Инсайдер, как правило, не проводит подготовки или планирования |

Мотивация инсайдера

|

|

4 |

Большинство инсайдеров, осуществивших кражу ИСб в целях получения деловых преимуществ в одиночку, подписывали соглашение об ИСб. Напоминать о соглашении об ИСб и ответственности за кражу ИСб необходимо регулярно во время обучения ИБ. |

Мотивация инсайдера |

|

5 |

Инсайдеры, как правило не воспринимают кражу ИСб в целях получения деловых преимуществ в одиночку как преступление. Преступление совершается в половине случаев в течение месяца до увольнения, и инсайдер, как правило, не имеет четкого плана использования информации |

Мотивация инсайдера Увольнение инсайдера Поведение инсайдера |

|

6 |

Инсайдер действует в одиночку, может предпринять попытки скрыть следы |

Поведение инсайдера Получение информации организацией |

|

7 |

Признаками кражи ИСб в целях получения деловых преимуществ в одиночку может являться передача большого объема информации во внешнюю сеть и/или на съемный носитель, а также внезапное появление конкурирующего предприятия. Информацию о потенциальном инциденте кражи ИСб в целях получения деловых преимуществ с соучастниками организация может получить от своих сотрудников, коллег или руководителей инсайдера, или от своих клиентов, которых инсайдер может пытаться использовать в своей деятельности. |

Получение информации организацией |

|

8 |

Объемы кражи ИСб имеют тенденцию падать при получении инсайдером информации о подозрениях организации. |

Мотивация инсайдера Поведение инсайдера Получение информации организацией Реакция организации |

|

9 |

Объемы кражи ИСб имеют тенденцию роста при заметании инсайдером следов своей деятельности. |

Мотивация инсайдера Получение информации организацией Поведение инсайдера |

Для разработки ДПСС и ДП использовалась среда моделирования Vensim, предназначенная для исследования сложных динамических систем, которую в научных целях можно использовать бесплатно. Обозначения, используемые в ДП и ДПСС в среде Vensim, пояснены в табл. 5.

Таблица 5 – Обозначения, используемые в ДП и ДПСС

|

Внешний вид параметра |

Пояснение |

|

|

Переменная или константа. |

|

|

Уровень |

|

|

Поток, вызывающий изменение уровня |

|

|

Положительная ПСС |

|

|

Отрицательная ПСС |

|

|

Логическая ПСС, неоднозначная зависимость, выражаемая в виде логической функции |

|

|

«Призрачная» переменная. Вспомогательный элемент, являющийся ссылкой на переменную, указанную в треугольных скобках. Используется для упрощения внешнего вида ДП/ДПСС. |

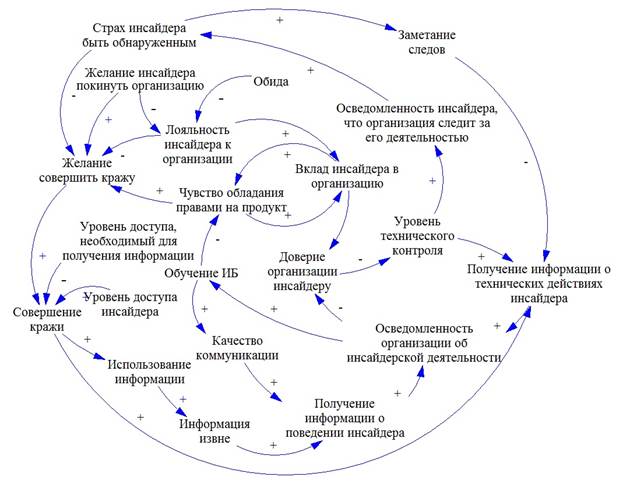

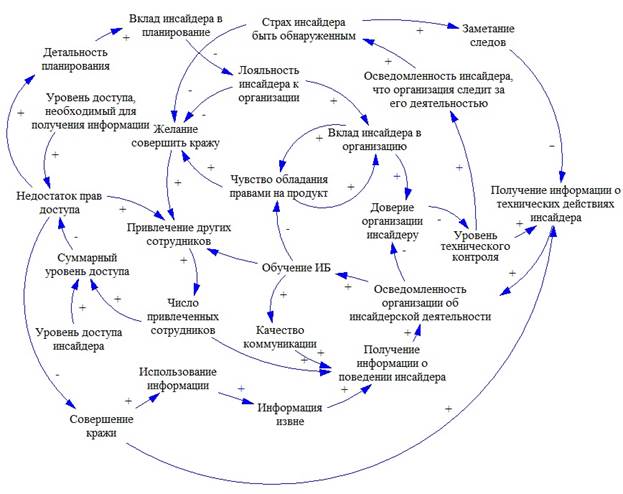

ДПСС для угрозы кражи ИСб в целях получения деловых преимуществ с соучастниками представлена на рис.2.

Рис. 2. ДПСС кражи ИСб в целях получения деловых преимуществ в одиночку

По результатам анализа ДПСС следующие параметры диаграммы были выделены в качестве уровней: «Вклад инсайдера в организацию», «Желание совершить кражу», «Чувство обладания правами на продукт», «Осведомленность сотрудников об ИБ», «Доверие организации к инсайдеру», «Осведомленность организации о деятельности инсайдера.

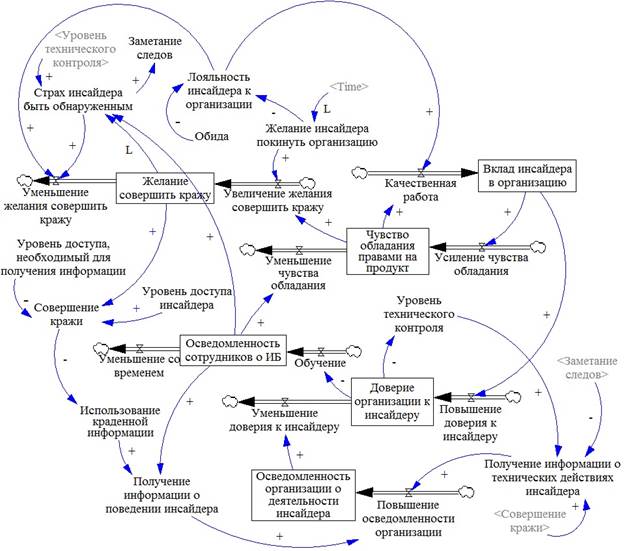

ДП для кражи ИСб в целях получения деловых преимуществ в одиночку приведена на рис.3.

Рис. 3. ДП кражи ИСб в целях получения деловых преимуществ в одиночку

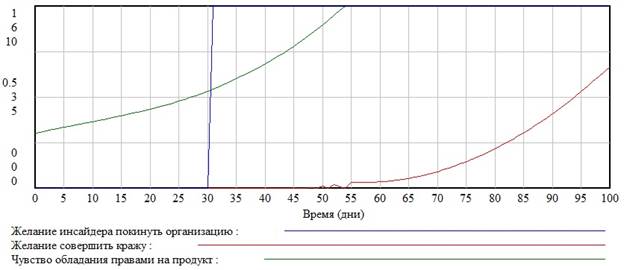

Проведем экспериментальное моделирование с получением визуальной информации о поведении внутреннего нарушителя ИБ для угрозы кражи ИСб в целях получения деловых преимуществ в одиночку. В первом эксперименте зададим низкое значение параметра «Обида инсайдера на организацию». Желание инсайдера покинуть организацию (возможно, сговор с конкурентом или начало своего предприятия) возникает на 30 день моделируемой системы. Но, несмотря на то, что к 53 дню эксперимента параметр «Чувство обладания правами на продукт» достигает максимума, кража ИСб не совершается совершена ввиду высокой лояльности сотрудника (рис.4).

Рис. 4. Желание совершить кражу и чувство обладания правами на продукт при низком значении обиды инсайдера

Произведем моделирование повторно с изменением значения параметра «Обида инсайдера на организацию» на максимальный. В этом случае, несмотря на то, что значение параметра «Чувство обладания правами на продукт» не достигает своего максимума, кража ИСб совершается ввиду низкой лояльности инсайдера (рис.5).

Рис. 5. Желание совершить кражу и чувство обладания правами на продукт при высоком значении обиды инсайдера

4. Визуализация кражи интеллектуальной собственности в целях получения деловых преимуществ с соучастниками

На основе [6] и информации об инцидентах, полученной из других открытых источников, разработан портрет внутреннего нарушителя для угрозы кражи ИСб в целях получения деловых преимуществ с соучастниками, приведенный в табл. 6, и характерные особенности угрозы, приведенные в табл. 7.

Таблица 6 – Портрет нарушителя для кражи ИСб с соучастниками

|

№ |

Характеристика |

Описание |

|

1 |

Занимаемая должность в организации |

Разработчик ПО, научный сотрудник, менеджер по работе с клиентами, руководитель. Зачастую инсайдеры занимают техническую позицию, но не являются привилегированными техническими пользователями. |

|

2 |

Методы атаки |

У инсайдера не хватает полномочий, чтобы произвести кражу всего объема необходимой информации самому, поэтому ему приходится нанимать коллег |

|

3 |

Характер действий |

Кража конфиденциальной информации, как правило, ИСб: ПО, секреты производства, бизнес-планы, базы клиентов, физическое оборудование |

|

4 |

Длительность преступления |

1 (реже 2 и больше) месяца до увольнения |

|

5 |

Обнаружение преступления |

Сообщение от клиентов Сообщение от коллег (занимающих, как правило, нетехнические позиции в организации) Внезапное появление конкурирующего предприятия Мониторинг ИБ и ИТ-аудит Системы обнаружения и предотвращения утечки информации Информация об использовании украденной ИСб |

Таблица 7 – Характерные особенности кражи ИСб с соучастниками

|

№ |

Характеристика |

Элемент |

|

1 |

Большая часть инсайдеров крадет информацию, связанную непосредственно с их работой и зачастую участвует в разработке данной информации. По мере вовлеченности инсайдера в деятельность организации растет его вклад и чувство того, что он обладает правами на произведенный продукт, в особенности если он участвовал в процессе его разработки. |

Мотивация инсайдера |

|

2 |

Для кражи ИСб в целях получения деловых преимуществ с соучастниками обида инсайдера на организацию не характерна. |

Мотивация инсайдера |

|

3 |

Объемы кражи ИСб имеют тенденцию падать при получении инсайдером информации о подозрениях организации. |

Мотивация инсайдера Поведение инсайдера Получение информации организацией Реакция организации |

|

4 |

Объемы кражи ИСб имеют тенденцию расти при заметании инсайдером следов своей деятельности. |

Мотивация инсайдера Получение информации организацией Поведение инсайдера |

|

5 |

Объемы кражи ИСб имеют тенденцию падать ввиду долгого планирования, т.к. растет вероятность обнаружения организацией |

Мотивация инсайдера Поведение инсайдера Получение информации организацией |

|

6 |

Чем больше сил инсайдер инвестирует в планирование, тем сложнее ему отказаться от совершения преступления |

Мотивация инсайдера

|

|

7 |

Если у инсайдера не хватает полномочий, он пытается привлечь других сотрудников. Перед наймом коллег инсайдер, как правило, производит попытки получения доступа самостоятельно. |

Сговор Поведение инсайдера |

|

8 |

Признаками кражи ИСб в целях получения деловых преимуществ с соучастниками может являться передача большого объема информации во внешнюю сеть и/или на съемный носитель, а также внезапное появление конкурирующего предприятия. Информацию о потенциальном инциденте кражи ИСб в целях получения деловых преимуществ с соучастниками организация может получить от своих сотрудников, коллег или руководителей инсайдера, или от своих клиентов, которых инсайдер может пытаться использовать в своей деятельности. |

Получение информации организацией |

|

9 |

Большинство инсайдеров, осуществивших кражу ИСб в целях получения деловых преимуществ с соучастниками, подписывали соглашение об ИСб. Напоминать о соглашении об ИСб и ответственности за кражу ИСб необходимо регулярно во время обучения ИБ. |

Мотивация инсайдера |

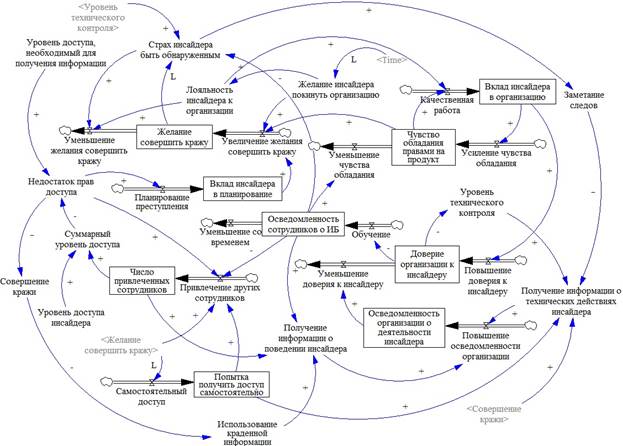

ДПСС для угрозы кражи ИСб в целях получения деловых преимуществ с соучастниками представлена на рис.6.

Рис. 6. ДПСС кражи ИСб в целях получения деловых преимуществ с соучастниками

По результатам анализа ДПСС следующие параметры диаграммы были выделены в качестве уровней: «Вклад инсайдера в организацию», «Желание совершить кражу», «Чувство обладания правами на продукт», «Вклад инсайдера в планирование», «Осведомленность сотрудников об ИБ», «Доверие организации к инсайдеру», «Число привлеченных сотрудников», «Осведомленность организации о деятельности инсайдера».

ДП для кражи ИСб в целях получения деловых преимуществ с соучастниками приведена на рис.7.

Рис. 7. ДП кражи ИСб в целях получения деловых преимуществ с соучастниками

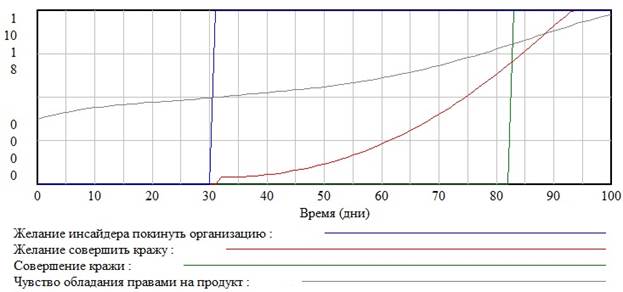

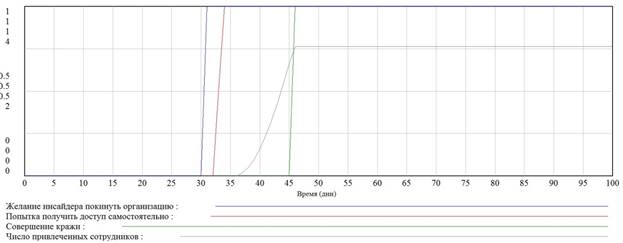

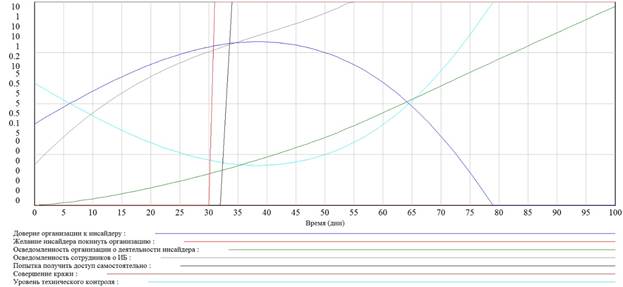

Проведем экспериментальное моделирование с получением визуальной информации о поведении внутреннего нарушителя ИБ для угрозы кражи ИСб в целях получения деловых преимуществ с соучастниками. Желание инсайдера покинуть организацию и сговор с конкурентом (начало своего предприятия) возникают на 30 день развития моделируемой системы, неудачная попытка получить доступ самостоятельно производится на 33 день развития моделируемой системы, совершение кражи ИСб с привлечением соучастников происходит на 46 день развития моделируемой системы. На рис. 8, 9 и 10 данные события изображены в виде функций-индикаторов (ступенек).

Найм сотрудников изображен на рис. 8. В рамках эксперимента моделируемому инсайдеру удается привлечь 3-х соучастников для совершения кражи ИСб.

Рис. 8. Найм соучастников кражи ИСб

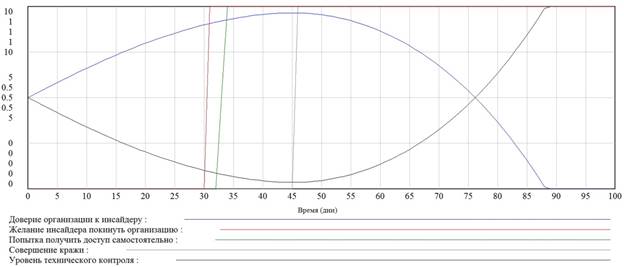

Доверие организации к инсайдеру первый 40 дней демонстрирует стабильный рост за счет хорошей работы до начала преступной деятельности, а осведомленность организации об инсайдерской деятельности достигает своего максимума через месяц после совершения кражи ввиду использования уволившимся инсайдером полученной информации в деятельности конкурирующего предприятия (рис. 9).

Рис. 9. Доверие организации к инсайдеру и осведомленность об инсайдерской деятельности

Это происходит ввиду большого изначального уровня доверия организации к инсайдеру, что вызывает недостаток технического контроля над действиями инсайдера и осведомленности сотрудников организации об ИБ (рис. 10).

Рис. 10. Уровень технического контроля за инсайдером и осведомленность сотрудников об ИБ

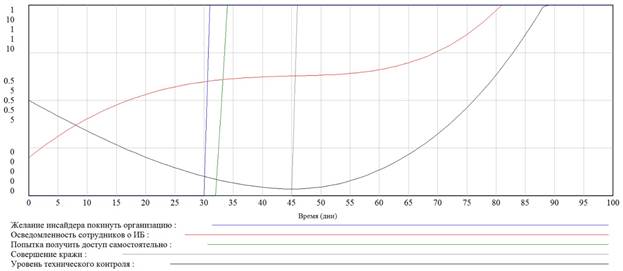

Далее проведем тестовое моделирование с более низким начальным значением доверия к инсайдеру (4 вместо 5). В этом случае организации удается достаточно быстро обнаружить подозрительную деятельность инсайдера, повысить осведомленность об ИБ и уровень технического контроля, что помогает предотвратить совершения кражи (рис. 11).

Рис. 11. Визуализация при меньшем начальном значении показателя доверия организации к инсайдеру

5. Заключение

В данной статье представлен метод поддержки принятия решений по противодействию потенциальным внутренним нарушителям ИБ на основе визуализации поведения внутренего нарушителя ИБ с применением системно-динамического моделирования. Разработаны типовая структура модели внутреннего нарушителя ИБ и прогнозные системно-динамические модели кражи ИСб в целях получения деловых преимуществ. С использованием разработанных моделей получена визуальная информация, которая позволяет руководителю принять решение по противодействию внутреннему нарушителю ИБ, минимизирующее возможные последствия для организации.

Список литературы

1. Форрестер Дж. Основы кибернетики предприятия. – М.: Прогресс, 1971;

2. Silowash G., Cappelli D., Moore A., Trzeciak R., Shimeall T.J., Flynn L. Common Sense Guide to Mitigating Insider Treats 4th Edition. – Software Engineering Institute. CERT Program, 2012;

3. Зайцев А.С., Малюк А.А. Исследование проблемы внутреннего нарушителя – М.: Вестник РГГУ. – 2012. – N 14. – С. 114–134

4. Band S.R., Cappelli D.M., Moore A.P., Shaw E.D., Trzeciak R.F. Comparing Insider IT Sabotage and Espionage: A Model-Based Analysis. – Software Engineering Institute. CERT Program,2006;

5. Cummings A., Lewellen T., McIntire D., Moore A.P., Trzeciak R. Insider Threat Study: Illicit Cyber Activity Involving Fraud in the U.S. Financial Services Sector. – Software Engineering Institute. CERT Program,2012;

6. Moore A.P., Cappelli D.M., Caron T.C., Shaw E., Trzeciak R.F. Insider Theft of Intellectual Property for Business Advantage: A Preliminary Model. – First International Workshop on Manager Insider Security Threats (MIST 2009), Purdue University, West Lafayette, 2009

7. The CERT Insider Threat Team. Unintentional Insider Threats: A Foundational Study. – Software Engineering Institute, CERT Division, 2013;

8. PERSEREC. Espionage and Other Compromises of National Security. Case Summaries from 1975 to 2008. – Monterey, CA: Defense Personnel Security Research Center, 2009.

INFORMATION SECURITY INSIDER THREAT VISUALIZATION: THEFT OF INTELLECTUAL PROPERTY

A.S. Zaytsev1, A.A. Malyuk1,2

1National Research Nuclear University MEPhI (Moscow Engineering Physics Institute), Russia, Moscow

2Financial University under the Government of the Russian Federation, Russia, Moscow

Anthony.Zaytsev@gmail.com, AAMalyuk@mephi.ru

Abstract

Paper deals with the problem of insider threat visualization. An insider threat classification is adduced, method of visualization of insider threats using system dynamics modeling is considered and forecasting behavioral models for threats of theft of intellectual property for business advantages alone and with accomplices are developed.

Key words: system dynamics, behavioral models, scientific visualization, imitation modeling, insider threat, intellectual property

References

1. J. Forrester. Osnovy kibernetiki predprijatija [Fundamentals of Cybernetics of the enterprise]. - M .: Progress, 1971 [In Russian]

2. Silowash G., Cappelli D., Moore A., Trzeciak R., Shimeall T.J., Flynn L. Common Sense Guide to Mitigating Insider Treats 4th Edition. – Software Engineering Institute. CERT Program, 2012;

3. Zajcev A.S., Maljuk A.A. Issledovanie problemy vnutrennego narushitelja [Study of the problem insider]. - M .: Herald RSUH. - 2012. - N 14. - pp. 114-134 [In Russian]

4. Band S.R., Cappelli D.M., Moore A.P., Shaw E.D., Trzeciak R.F. Comparing Insider IT Sabotage and Espionage: A Model-Based Analysis. – Software Engineering Institute. CERT Program,2006;

5. Cummings A., Lewellen T., McIntire D., Moore A.P., Trzeciak R. Insider Threat Study: Illicit Cyber Activity Involving Fraud in the U.S. Financial Services Sector. – Software Engineering Institute. CERT Program,2012;

6. Moore A.P., Cappelli D.M., Caron T.C., Shaw E., Trzeciak R.F. Insider Theft of Intellectual Property for Business Advantage: A Preliminary Model. – First International Workshop on Manager Insider Security Threats (MIST 2009), Purdue University, West Lafayette, 2009

7. The CERT Insider Threat Team. Unintentional Insider Threats: A Foundational Study. – Software Engineering Institute, CERT Division, 2013;

8. PERSEREC. Espionage and Other Compromises of National Security. Case Summaries from 1975 to 2008. – Monterey, CA: Defense Personnel Security Research Center, 2009.