ВИЗУАЛЬНОЕ ПРЕДСТАВЛЕНИЕ МОДЕЛИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ СИСТЕМ, ПОСТРОЕННЫХ С ИСПОЛЬЗОВАНИЕМ ТЕХНОЛОГИЙ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ

Д.С. Симоненкова, А.Н. Велигура

Национальный исследовательский ядерный университет «МИФИ», Россия

dasha-simonenkova@yandex.ru, vg_2000@mail.ru

Содержание

2. Функциональные возможности ИСОТ

4. Номенклатура возможных угроз и уязвимостей

5. Визуальное представление модели угроз безопасности ИСОТ

6. Схема программного комплекса

Аннотация

При решении научных задач в области информационной безопасности, одним из ключевых этапов является создание актуальных моделей угроз и нарушителя. В работе описывается новый авторский метод визуального представления этих моделей, который упрощает работу исследователя на данном этапе, не снижая качества получаемых результатов.

Представлены основные преимущества предлагаемого метода визуального представления модели угроз БИ в ИСОТ. Описана схема программного комплекса, позволяющего реализовать разработанную методику построения и визуального представления модели угроз БИ в ИСОТ.

Ключевые слова: Визуальное представление, сеть Петри, информационная система, технологии облачных вычислений, модель угроз.

1. Введение

Одним из важнейших условий успешного функционирования любой информационной системы (ИС) является обеспечение конфиденциальности, целостности и доступности информации, обрабатываемой в ней. Для обеспечения должного уровня безопасности информации (БИ) необходимо с особой важностью отнестись к проектированию системы защиты информации (СЗИ) в ИС. Отправной точкой для проектирования является построение модели угроз и нарушителя БИ в ИС.

В соответствии с [1] модель угроз БИ представляет собой физическое, математическое, описательное представление свойств или характеристик угроз БИ.

Основываясь на существующих методиках [2], [3] построение моделей угроз представляет собой, в большинстве случаев, процесс составления таблиц, содержащих перечень возможных угроз, оценки защищенности и определения актуальных угроз. Как показывает практика, такой подход к составлению моделей угроз является трудоемким и сложным для последующего восприятия.

Модель нарушителя в соответствии с [4] представляет собой абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения доступа.

В научно-технической литературе, а также в нормативно-методических документах можно встретить различные методы классификации нарушителей, таким образом, на сегодняшний день, модель нарушителя носит неформальный характер.

Дополнение моделей угроз и нарушителей их визуальным представлением позволило бы значительно упростить их понимание и дальнейшее применение, не снижая качества получаемых результатов. В настоящее время, в открытых источниках можно найти работы [5—9] в которых в той или иной степени используется визуальное представление отдельных процессов функционирования ИС, проведения атак на них при решении различных задач.

В данной работе приводится описание разработанной методики построения и визуального представления модели угроз БИ в информационной системе, построенной с использованием технологий облачных вычислений (ИСОТ). В качестве примера для описания методики была выбрана ИСОТ ввиду их стремительного развития и роста популярности в последние годы. В настоящее время не существует общепризнанной методики построения модели угроз для ИСОТ. Ввиду этого в данной работе описан не только процесс визуального представления модели угроз БИ в ИСОТ, но и разработанная методика построения модели угроз БИ в ИСОТ.

Процесс построения модели угроз БИ в ИСОТ и ее визуальное представление, может быть представлен в виде последовательности шагов.

Шаг 1. Определение и визуальное представление функциональных возможностей ИСОТ.

Шаг 2. Определение и визуальное представление уровня функциональных возможностей нарушителей БИ в ИСОТ.

Шаг 3. Определение и визуализация уязвимостей и угроз БИ, которые потенциально могут существовать в ИСОТ.

Шаг 4. Определение и визуализация актуальных угроз безопасности ИСОТ.

2. Функциональные возможности ИСОТ

Для разработки методики построения и визуального представления модели угроз БИ в ИСОТ необходимо четко понимать архитектуру и функциональные возможности системы.

В ходе исследования функциональных возможностей и архитектур ИСОТ был проведен анализ наиболее популярных эталонных моделей ИСОТ по версиям NIST [10], Microsoft [11], IBM [12] и Microsoft TechNet [13], описание которых доступно в открытых источниках.

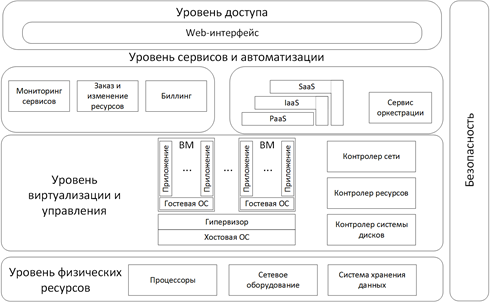

Проведенный анализ показал, что в указанных моделях уровни виртуализации и сервисов не детализированы. Однако при построении модели угроз БИ данные уровни играют основную роль, т.к. они являются основными и специфичным для ИСОТ и выделяют ее среди других ИС. Исходя из этого, была предложена новая модель ИСОТ (далее – эталонная модель ИСОТ), в которой указанные уровни описаны необходимым для построения модели угроз БИ образом. Предлагаемая эталонная модель ИСОТ может быть представлена в соответствии с рисунком 1.

Эталонная модель ИСОТ дает детальное представление об архитектуре и позволяет понять, какие функциональные возможности могут присутствовать в ИСОТ, что упрощает понимание структуры ИСОТ с точки зрения обеспечения БИ.

Предлагаемая модель содержит два главных действующих субъекта: подписчик и оператор ИСОТ, каждый из которых может выступать в определенной роли и выполнять соответствующие действия.

В соответствии с рисунком 1, в предлагаемой модели ИСОТ может быть выделено пять уровней: уровень доступа, уровень сервисов и автоматизации, уровень виртуализации и управления, уровень физических ресурсов и уровень безопасности.

На уровне доступа к ИСОТ осуществляется предоставление доступа администраторам к функциям управления ИСОТ и подписчикам облака к функциям самообслуживания.

На уровне сервисов и автоматизации оператором облака предоставляются такие услуги, как IaaS, SaaS и PaaS, также данный уровень включает в себя сервис оркестрации. На данном уровне осуществляется управление предоставляемыми услугами (выделение, доставка и т.д.).

Сервис оркестрации осуществляет функции мониторинга, управления, планирования вычислительных ресурсов и ресурсов хранения данных.

Уровень виртуализации и управления является основным уровнем, благодаря которому физические ресурсы превращаются в виртуальные машины, сети и диски для хранения данных. Также на этом уровне осуществляется контроль виртуальных ресурсов. Управление ресурсами осуществляет сервис оркестрации на уровне сервисов.

Уровень физических ресурсов является базовым уровнем архитектуры ИСОТ, который включает в себя все вычислительные ресурсы, системы хранения данных и сетевое оборудование, располагаемое в центре обработки данных.

Уровень безопасности обеспечивает безопасность архитектуры и охватывает все уровни модели ИСОТ. При этом на каждом из уровней ИСОТ: физических ресурсов, виртуализации и управления, сервисов и автоматизации и уровне доступа применяются средства защиты (инженерно-технические, организационно-правовые), подходящие для каждого конкретного уровня.

Для построения и визуального представления модели угроз БИ в ИСОТ необходимо сформулировать систематизированное описание функциональных возможностей ИСОТ.

Описание функциональных возможностей ИСОТ

Функциональные возможности эталонной модели ИСОТ могут быть описаны в терминах теории сети Петри, т.к. такое представление позволяет наиболее детально и наглядно описать функционирование системы и в дальнейшем указать в каких состояниях ИСОТ потенциально могут существовать уязвимости.

Определение. Сеть Петри С является четверкой, C = (P, T, I, O). P={p1, p2 ,…, pn} − конечное множество позиций, n ≥ 0. T = {t1, t2 ,…, tn} − конечное множество переходов, m ≥ 0. Множество позиций и множество переходов не пересекаются, P ∩ T = ∅. I: T→P∞ является входной функцией − отображением из переходов в комплекты позиций. O: T→P∞ − выходная функция − отображение из переходов в комплекты позиций.

Простое представление системы сетью Петри основано на двух основополагающих понятиях: событиях и условиях. События – это действия, имеющие место в системе. Возникновением событий управляет состояние системы. Состояние системы может быть описано множеством условий [14].

Для определения состояния, в которое переходит ИСОТ в момент срабатывания перехода t, будем использовать набор параметров:

- ct – конфиденциальность;

- it – целостность;

- at – доступность, такие, что ct, it, at ∈ {0,1}.

Причем ct=1 (аналогично it=1, at=1),

если в данном состоянии обеспечивается конфиденциальность (соответственно

целостность, доступность) информации, обрабатываемой в ИСОТ. В случае если

нарушается конфиденциальность и/или целостность и/или доступность, параметры

принимают нулевое значение ct=0, соответственно it=0

и/или at=0. Таким образом, состояние системы в момент срабатывания

перехода ![]() может

быть представлено st = (ct, it, at)

∈ S.

может

быть представлено st = (ct, it, at)

∈ S.

Состояние системы, в котором вектор st = (1,1,1) будем называть безопасным состоянием (S+). Состояние, в котором хотя бы один из параметров равен нулю – небезопасным или недопустимым состоянием (S-).

S+∪ S- = S,

где S – множество всех возможных состояний системы.

Визуальное представление функциональных возможностей ИСОТ

Для визуального представления функциональных возможностей ИСОТ и иллюстрации понятий теории сетей Петри удобно использовать графическое представление сети Петри.

Структура сети Петри представляет собой совокупность позиций и переходов. В соответствии с этим граф сети Петри обладает двумя типами узлов. Кружок ○ является позицией (состояние ИСОТ), а планка │ − переходом.

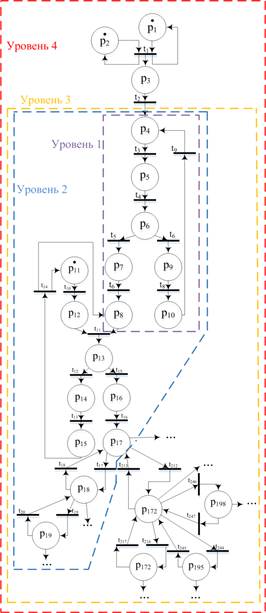

Граф сети Петри, визуализирующий функциональность эталонной модели ИСОТ, изображенной на рисунке 1, состоит из 252 состояний и 316 переходов (P={p1, p2,…, p252}, T={t1, t2,…, t316}). Такое количество позиций и переходов отображает наиболее часто встречающиеся функциональные возможности ИСОТ и не является фиксированным, и может быть добавлено или уменьшено в зависимости от добавления или удаления определенных функциональных возможностей ИСОТ соответственно.

В виду того, что весь граф сети Пери эталонной модели ИСОТ состоит из большого числа элементов, в данной статье на рисунке 2 отображен лишь начальный участок построенной сети (подграф графа сети Петри эталонной модели ИСОТ), визуализирующий запуск ИСОТ и создание учетной записи подписчиком.

Рис. 2. Запуск ИСОТ и создание учетной записи подписчиком

В данной сети используются следующие состояния и переходы:

состояние p1 – наличие электропитания;

состояние p2 – наличие штатных ПО и ОС;

состояние p3 – штатная работа ОС и ПО;

состояние p4 – данные не введены;

состояние p5 – данные введены;

состояние p6 – данные проверены;

состояние p7 – данные введены верно;

состояние p8 – учетная запись создана;

состояние p9 – данные введены не верно;

состояние p10 – учетная запись не создана;

переход t1 – загрузка штатных ПО и ОС;

переход t2 – запуск ИСОТ;

переход t3 – ввод данных;

переход t4 – проверка данных;

переход t5 – вывод результата;

переход t6 – создание учетной записи;

переход t7 – вывод результата;

переход t8 – вывод ошибки;

переход t9 – запрос повторного ввода данных.

Маркировка µ есть присвоение фишек позициям сети Петри. Фишка – это примитивное понятие сети Петри. Фишки присваиваются (можно считать, что они принадлежат) состояниям. Количество и положение фишек при выполнении сети Петри могут изменяться. Фишки используются для определения выполнения сети Петри.

На графе фишки изображаются маленькой точкой в кружке, который представляет состояние сети Петри.

Начальная разметка построенного графа M0 задается следующим образом:

M0 (p1) = M0 (p2) = M0 (p11) = 1, M0 (p3),…, M0 (p10), M0 (p12) ,…, M0 (p252) = 0,

или в векторной форме

M0=(1,1,0,0,0,0,0,0,0,0,1,0,…,0).

3. Модель нарушителя в ИСОТ

После определения функциональности системы, при построении модели угроз безопасности ИС необходимо определить нарушителей безопасности системы.

В качестве модели нарушителя предлагается использовать модель нарушителя, описанную в руководящем документе Гостехкомиссии России [15].

В качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами ИСОТ.

Нарушители ИСОТ классифицируются по уровню возможностей, предоставляемых им штатными средствами системы. Выделяются четыре уровня этих возможностей, при этом каждый следующий уровень включает в себя функциональные возможности предыдущего.

Первый уровень определяет самый низкий уровень возможностей ведения диалога в ИСОТ – запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

В качестве примера нарушителя, обладающего первым уровнем функциональных возможностей, может выступать внешний нарушитель. Такой нарушитель может выполнять атаки на уровне доступа к ИСОТ, манипулировать общедоступными элементами интерфейса доступа к ИСОТ.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Примером нарушителя, обладающего вторым уровнем функциональных возможностей, может выступать подписчик ИСОТ. Подписчик ИСОТ имеет доступ к веб-интерфейсу, а с его помощью – к функциям управления ИСОТ на уровне сервисов (запуск виртуальных машин, их удаление, помещение файлов в хранилище ИСОТ и т.д.). Нарушитель второго уровня имеет доступ к уровню самообслуживания в полном объеме.

Третий уровень определяется возможностью управления функционированием ИСОТ, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию его оборудования.

Примером нарушителя, обладающим третьим уровнем функциональных возможностей, может выступать администратор ИСОТ. Нарушитель данного уровня имеет доступ на уровне сервисов (мониторинг, биллинг, заказ и изменение ресурсов) в полном объеме.

Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств ИСОТ, вплоть до включения в состав средств вычислительной техники собственных технических средств с новыми функциями по обработке информации.

Примером нарушителя, обладающим четвертым уровнем функциональных возможностей, может выступать технический специалист ИСОТ. Нарушитель такого типа имеет доступ на уровне физических ресурсов. Имеет возможность подключать в локальной вычислительной сети ИСОТ собственные средства вычислительной техники, взаимодействовать на сетевом уровне с оборудованием ИСОТ.

Визуальное представление уровня функциональных возможностей нарушителя безопасности

Визуальное представление нарушителя строится исходя из уровня его функциональных возможностей. Для каждого из 4-х уровней нарушителя выделяется подграф графа сети Петри, описывающий состояние ИСОТ, на которые нарушитель может оказывать влияние. Пример визуального представления уровней нарушителей представлены на рисунке 3. На рисунке 3 представлен подграф графа сети Петри эталонной модели ИСОТ ввиду большого размера всего графа.

Как видно из рисунка 3, нарушитель 4-го уровня может оказать влияние на любое состояние ИСОТ. Нарушитель 3-го уровня может оказывать влияние на любое состояние ИСОТ за исключением состояний, связанных непосредственно с воздействием на уровне физических ресурсов. Нарушитель 2-го уровня может оказывать влияние только на состояния системы, доступные подписчику ИСОТ. Нарушитель 1-го уровня может взаимодействовать только с общедоступными элементами ИСОТ.

4. Номенклатура возможных угроз и уязвимостей

Следующим шагом построения модели угроз БИ в ИСОТ является составление перечня угроз и уязвимостей БИ, которые потенциально могут существовать в системе с заданным набором функциональных возможностей.

Было выделено множество угроз T и множество уязвимостей V. Множество угроз T может быть описано следующим образом:

T = (I, V, St),

где:

- I – уровень нарушителя, который может реализовать угрозу;

- V – множество уязвимостей, эксплуатация которых приводит к успешной реализации угрозы;

- St – множество векторов состояния, описывающих недопустимое состояние, в которое перейдет система при успешной реализации угрозы в момент времени t.

Множество уязвимостей V может быть описано следующим образом:

V = (R, Pt),

где:

- R – множество рекомендаций по устранению уязвимостей;

- Pt – множество состояний системы, в которых уязвимость может существовать.

Визуальное представление уязвимостей

После составления номенклатуры угроз и уязвимостей, необходимо их отобразить на графе сети Петри, описывающем функциональные возможности эталонной модели ИСОТ.

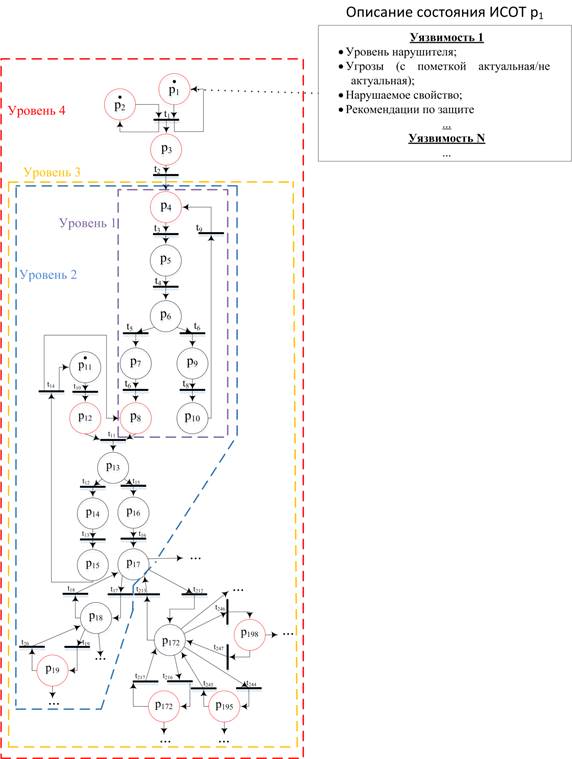

Состояния, в которых потенциально могут существовать уязвимости, отмечены красным цветом. Выводы о наличии уязвимостей в каждом из состояний сети Петри делались на основе детального анализа различных моделей ИСОТ. При успешной эксплуатации таких уязвимостей система переходит в небезопасное состояние.

Пример визуального представления уязвимостей может быть представлен в соответствии с рисунком 4.

На рисунке 4 приведен подграф графа сети Петри эталонной ИСОТ. Подобным образом на сеть Петри эталонной модели ИСОТ наносятся все уязвимости, которые потенциально могут существовать в ИСОТ без учета использования СЗИ.

5. Визуальное представление модели угроз безопасности ИСОТ

Объединив визуальные представления функциональных возможностей ИСОТ, уровни возможностей нарушителей, номенклатуру уязвимостей в одну схему, получим эталонную модель угроз БИ в ИСОТ.

Нанесение угроз на граф сети Петри эталонной модели ИСОТ на данном этапе работы не рассматривается. Предполагается, что в дальнейшем, при построении программного комплекса, позволяющего реализовать описанную методику построения и визуального представления модели угроз БИ в ИСОТ, информация об уязвимостях будет храниться в базе данных.

Визуальное представление эталонной модели угроз БИ в ИСОТ описывает наиболее популярные в настоящее время функциональные возможности ИСОТ, определенные в эталонной модели ИСОТ, уязвимости, которые потенциально могут существовать в ИСОТ с заданными функциональными возможностями, уровень функциональных возможностей нарушителей, которые могут эксплуатировать обозначенные уязвимости. Визуальное представление модели угроз БИ в эталонной модели ИСОТ может быть представлено в соответствии с рисунком 5.

Рис. 5. Эталонная модель угроз БИ в ИСОТ

Для построения модели угроз БИ исследуемой ИСОТ необходимо визуализировать процесс функционирования исследуемой ИСОТ путем построения графа сети Петри, описывающего функциональные возможности исследуемой ИСОТ. Построение графа осуществляется путем копирования подграфов графа сети Петри эталонной модели ИСОТ, описывающих функциональные возможности, реализованные в исследуемой ИСОТ.

Затем осуществляется сравнение визуального представления модели угроз БИ эталонной ИСОТ с визуальным представлением функциональных возможностей исследуемой ИСОТ, с учетом СЗИ, используемых в последней. Результатом такого сравнения является визуальное представление угроз, актуальных для исследуемой ИСОТ.

Для ускорения и упрощения процесса построения и визуального представления модели угроз БИ в ИСОТ в соответствии с описанной методикой был разработан программный комплекс.

6. Схема программного комплекса

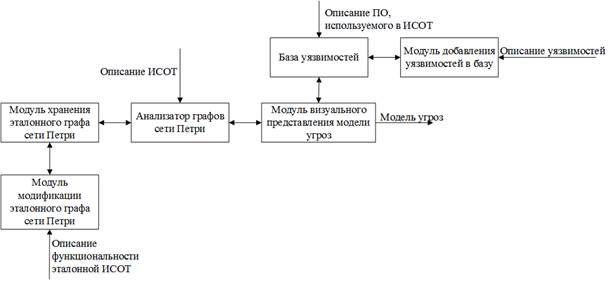

На рисунке 6 изображена схема программного комплекса, позволяющего реализовать описанный метод визуального представления модели угроз безопасности ИСОТ.

Рис. 6. Схема программного комплекса

Обоснование выбора модулей, входящих в систему, основано на функциях, которые должен выполнять программный комплекс для решения поставленной задачи, а именно: построение графа сети Петри исследуемой ИСОТ, хранение эталонного графа сети Петри, а также его дополнение при необходимости, хранение известных уязвимостей ПО, используемого для построения исследуемой ИСОТ и добавление новых уязвимостей, агрегация всей информации, необходимой для построения модели угроз ИСОТ и визуальное отображение модели угроз безопасности ИСОТ. На основе этого, были выделены следующие модули.

Модуль построения графа сети Петри позволяет построить граф сети Петри исследуемой системы путем выбора функциональности, реализуемой в системе, из предлагаемого списка (эталонной ИСОТ).

Модуль хранения эталонного графа сети Петри позволяет хранить матричное представление эталонного графа сети Петри для его дальнейшего сравнения с представлением графа сети Петри исследуемой системы.

Перечень актуальных угроз может быть получен путем сравнения графов сети Петри исследуемой ИСОТ с графом сети Петри эталонной модели ИСОТ.

Анализатор графов сети Петри реализует следующие действия:

- Сравнение функциональности эталонной и исследуемой моделей ИСОТ.

- Определение:

· состояний исследуемой ИСОТ в которых потенциально могут существовать уязвимости;

· нарушителей, которые могут эксплуатировать уязвимости;

· потенциальные угрозы, которые может реализовать нарушитель;

· нарушаемые свойства;

· рекомендации.

- Определение актуальных угроз на основе данных об используемых средствах защиты в исследуемой ИСОТ.

- Дополнение актуальных угроз на основе определения уязвимостей, существующих в ПО, используемом для построения ИСОТ.

Модуль модификации эталонного графа сети Петри позволяет вносить изменения в граф сети Петри эталонной модели ИСОТ: добавлять/изменять или удалять новые функциональные блоки. Таким образом, данная методика может быть применена для любой ИСОТ.

База уязвимостей содержит уязвимости наиболее популярных продуктов, используемых для построения уровня виртуализации ИСОТ. Например, VMware vSphere, VMware vFabric Application Director, Microsoft Hyper-V, Microsoft System Center Operation и т.д. На данный момент база содержит 230 уязвимостей.

Реализована база уязвимостей с использованием продукта Microsoft Office Access 2007. Выбор данного продукта обусловлен легкостью интеграции базы уязвимости с остальными модулями программного комплекса, реализующего разработанную методику построения модели угроз безопасности ИСОТ.

Каждая уязвимость описывается на основе представления уровня потенциальной опасности.

Степень потенциальной опасности оценивалась по методике CVSS [16] на основании базового вектора.

Вместе с развитием облачных технологий и появлением новых средств, позволяющих реализовывать сервисы облачных технологий, несомненно, будут обнаруживаться новые уязвимости в программных средствах, используемых на уровне виртуализации и управления виртуализацией.

Модуль добавления уязвимостей в базу позволяет вносить информацию о вновь выявленных уязвимостях ОС, гипервизоров и ПО, используемого в ИСОТ.

Тем самым модуль добавления уязвимостей позволяет поддерживать базу уязвимостей в актуальном состоянии и предоставлять актуальную информацию об уязвимостях наиболее популярных ОС и ПО, используемых в ИСОТ.

Модуль построения модели угроз агрегирует информацию, полученную от анализатора графов сети Петри и базы уязвимостей, и предоставляет пользователю программы детализированную информацию о существующих и потенциально возможных уязвимостях, нарушителях, которые могут эксплуатировать уязвимость, и угрозах, реализуемых нарушителем в случае успешной эксплуатации той или иной уязвимости. Пример визуального представления модели угроз БИ в ИСОТ, получаемой на выходе программы, представлен на рисунке 5.

7. Заключение

В работе рассмотрена актуальная задача построения моделей угроз и нарушителя БИ в ИСОТ с возможностью их визуального представления. Визуальное представление моделей угроз и нарушителя БИ в ИС, на примере ИСОТ, описанное в статье, имеет ряд преимуществ:

- наглядность процесса перехода из одного состояния в другое состояние ИСОТ (визуальное отображение разрешенных и запрещенных переходов);

- наглядность представления уровня функциональных возможностей нарушителей,

- наглядность представления уязвимостей, которые может эксплуатировать нарушитель в зависимости от уровня его функциональных возможностей

- наглядность представления угроз, которые может реализовать нарушитель, в зависимости от уровня его функциональных возможностей

- возможность визуального определения угроз, от которых необходимо обеспечить защиту в первую очередь в зависимости от наличия нарушителя, обладающего функциональными возможностями заданного уровня.

Таким образом, авторский метод визуального представления моделей угроз и нарушителей БИ в ИС позволяет с лёгкостью определить:

- в каких состояниях системы могут существовать уязвимости;

- какие угрозы могут быть реализованы при успешной эксплуатации существующих уязвимостей;

- уровень функциональных возможностей нарушителя, который может реализовать угрозы;

- какие свойства будут нарушены при реализации угроз.

Тем самым описанный метод упрощает работу исследователя при построении моделей угроз и нарушителя БИ в ИС, в то время как процесс построения этих моделей является особенно важным на этапе проектирования СЗИ в ИС. В ходе дальнейшей работы в рамках рассмотренной темы планируется проведение тестирования разработанной методики. В качестве объекта исследование предполагается использование гибридного облака – публичное облако, в котором могут динамически выделяться и освобождаться сегменты для создания арендованных частных облаков.

Список литературы

1. ГОСТ Р 50922-2006. Защита информации. Основные термины и определения. – Москва: Федеральное агентство по техническому регулированию и метрологии, 2006 – 8 с.

2. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных: Приказ ФСТЭК России 15.02.2008 [Электронный ресурс] // КонсультантПлюс [Офиц. сайт]. URL: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=LAW;n=99662 (дата обращения: 15.02.2015).

3. Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных: Приказ ФСТЭК РФ 14.02.2008 [Электронный ресурс] // КонсультантПлюс [Офиц. сайт]. URL: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=LAW;n=77814 (дата обращения: 15.02.2015).

4. Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения. Утвержден решением Гостехкомиссии РФ от 30.03.1992 [Электронный ресурс] // КонсультантПлюс [Офиц. сайт]. URL: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=EXP;n=513377 (дата обращения: 15.02.2015).

9. А.В.Лукацкий. Модель угроз: от статической к динамической. [Электронный ресурс]: SecurityLab [Офиц. сайт]. Режим доступа: http://www.securitylab.ru/blog/personal/Business_without_danger/51986.php (дата обращения: 15.02.2015).

11. Построение архитектуры частного облака от Microsoft. [Электронный ресурс]. Режим доступа: http://www.winzone.ru/articles/1047 (дата обращения: 15.02.2015).

12. Introduction and Architecture Overview. IBM Cloud Computing Reference Architecture [Электронный ресурс]: Document version 2.0 – 28 January 2011 — Режим доступа: http://dosen.narotama.ac.id/wp-content/uploads/2012/01/Cloud-Computing-Reference-Architecture.doc (дата обращения: 15.02.2015).

13. Эталонная модель частного облака [Электронный ресурс]. Режим доступа: http://technet.microsoft.com/ru-ru/cloud/hh744847.aspx (дата обращения: 15.02.2015).

14. Дж. Питерсон. Теория сетей Петри и моделирование систем: Пер. с англ. М:. Мир, 1984. – 264 с.

15. Руководящий документ. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации. Утвержден решением Гостехкомиссии РФ от 30.03.1992 [Электронный ресурс]. Режим доступа: http://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114-spetsialnye-normativnye-dokumenty/387-rukovodyashchij-dokument-reshenie-predsedatelya-gostekhkomissii-rossii-ot-30-marta-1992-g4 (дата обращения: 15.02.2015).

16. A Complete Guide to the Common Vulnerability Scoring System Version 2.0 [Электронный ресурс]. Режим доступа: http://www.first.org/cvss/cvss-guide.html (дата обращения: 15.02.2015).

VISUAL REPRESENTATION OF THE MODEL OF SECURITY THREATS FOR CLOUD-BASED INFORMATION SYSTEM

D.S. Simonenkova, A.N. Veligura

National Research Nuclear University MEPhI (Moscow Engineering Physics Institute), Moscow, Russian Federation

dasha-simonenkova@yandex.ru, vg_2000@mail.ru

Abstract

One of the key steps at the decision of scientific problems in the field of information security is to create actual model of security threats and model of intruders. This paper describes a new method for the visual representation of the model of security threats and model of intruders, which simplifies the work of researchers at this stage, without reducing the quality of the results.

The main advantages of the proposed method are described. The scheme of software system that allows to implement the developed technique for constructing and displaying the threat model in information security in cloud-based information system is described too.

Keywords: Visual representation, Petri net, information system, cloud computing technology, threat model.

References

1. GOST R 50922-2006. Information Security. Basic terms and definitions. – Moscow: Federal Agency on Technical Regulating and Metrology, 2006 – 8 p.

2. Basic model of security threats while processing personal data in information systems of personal data: The Order of FSTEC of Russia 15.02.2008 [Electronic resource] // ConsultantPlus [Official website]. Access mode: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=LAW;n=99662 (accessed: 15.02.2015).

3. Methods of determining the actual threats to the security of personal data during their processing in personal data information systems: The Order of FSTEC of Russia 14.02.2008 [Electronic resource] // ConsultantPlus [Official website]. Access mode: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=LAW;n=77814 (accessed: 15.02.2015).

4. Guidance document. Protection against unauthorized access to information. Terms and definitions. The Order of GosTekhKomissiya of Russia 30.03.1992 [Electronic resource] // ConsultantPlus [Official website]. Access mode: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=EXP;n=513377 (accessed: 15.02.2015).

9. A.V.Lukatsky. Threat model: from static to dynamic. [Electronic resource]: SecurityLab [Official website]. Access mode: http://www.securitylab.ru/blog/personal/Business_without_danger/51986.php (accessed: 15.02.2015).

11. Building a private cloud architecture from Microsoft. [Electronic resource]. Access mode: http://www.winzone.ru/articles/1047 (accessed: 15.02.2015).

12. Introduction and Architecture Overview. IBM Cloud Computing Reference Architecture [Electronic resource]: Document version 2.0 – 28 January 2011 — Access mode: http://dosen.narotama.ac.id/wp-content/uploads/2012/01/Cloud-Computing-Reference-Architecture.doc (accessed: 15.02.2015).

13. The private cloud reference model [Electronic resource]. Access mode: http://technet.microsoft.com/ru-ru/cloud/hh744847.aspx (accessed: 15.02.2015).

15. Guidance document. The concept of protection of computers and automated systems from unauthorized access to information. The Order of GosTekhKomissiya of Russia 30.03.1992 [Electronic resource]. Access mode: http://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114-spetsialnye-normativnye-dokumenty/387-rukovodyashchij-dokument-reshenie-predsedatelya-gostekhkomissii-rossii-ot-30-marta-1992-g4 (accessed: 15.02.2015).

16. A Complete Guide to the Common Vulnerability Scoring System Version 2.0 [Electronic resource]. Access mode: http://www.first.org/cvss/cvss-guide.html(accessed: 15.02.2015).