ВИЗУАЛИЗАЦИЯ

ИНФОРМАЦИИ ПРИ УПРАВЛЕНИИ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТЬЮ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ ОРГАНИЗАЦИИ

Н. Милославская, А. Толстой, А. Бирюков

Национальный исследовательский ядерный университет «МИФИ», Москва, Россия

NGMiloslavskaya@mephi.ru, AITolstoj@mephi.ru

Оглавление

2. Основное назначение управления информационной безопасностью

3. Объекты визуализации информации об ИБ ИИ организации

4. Системы визуализации информации об ИБ ИИ организации

5. Примеры систем визуализации информации об ИБ ИИ организации

Аннотация

В статье обосновывается необходимость визуализации информации о событиях и инцидентах информационной безопасности (ИБ), происходящих в информационной инфраструктуре (ИИ) организации. Выделяются основные процессы управления ИБ – мониторинг ИБ и управление инцидентами ИБ, – где визуализация этой информации особенно полезна. Перечисляются задачи визуализации и выдвигаются требования к системам визуализации. Приводятся примеры систем управления инцидентами ИБ (SIEM-систем), реализующих перечисленные требования и решающих указанные задачи. Подчеркивается актуальность применения описанных решений в свете появления на рынке средств защиты информации систем ИБ-аналитики.

Ключевые слова: визуализация информации; информационная безопасность; управление информационной безопасностью; информационная инфраструктура; события информационной безопасности; инциденты информационной безопасности; SIEM-системы

Современные организации разного размера, подчинения и сферы деятельности получают огромное количество данных о текущем состоянии их информационной инфраструктуры (ИИ) и с первого взгляда никак не связанных (разрозненных) событиях, происходящих в ней. Их требуется корректно и оперативно обработать для выявления инцидентов информационной безопасности (ИБ) и выделения областей ИИ, наиболее подверженных высокому риску. Эти данные формируются из информации, которая поступает не только от отдельных средств защиты информации (СЗИ), но и описывает текущую конфигурацию сетевых устройств, характеристики сетевого трафика, работу приложений и сетевых сервисов, активность и конкретные действия отдельных конечных пользователей и т.п. Объемы и неоднородность подлежащих дальнейшему тщательному анализу данных столь велики, что вопрос их структурированного, объединенного (консолидированного) и визуального представления в рамках единого наглядного интерфейса для принятия своевременных и обоснованных решений в области управления ИБ активами организации встает очень остро. Помочь в этом смогут грамотно спроектированные под нужды подразделений и администраторов ИБ централизованные системы визуализации в реальном времени консолидированной информации, необходимой для постоянного мониторинга всех имеющихся в ИИ источников данных и оценки собранной информации в различных специфических контекстах, ускорения обнаружения влияющих на ИБ ИИ событий, реагирования на них и, в конечном счете, повышения защищенности ИИ организации.

Учитывая эти потребности, на рынке технологий обеспечения ИБ (ОИБ) осуществляется переход от простых средств управления журналами регистрации (англ. Log Management) и SIEM-систем к системам, поддерживающим аналитику в области ИБ. В англоязычной литературе данная область получила название Information Security Intelligence [1], что можно перевести как аналитика в области ИБ, разведка ИБ, интеллект ИБ. Устоявшегося русскоязычного термина пока не сформировалось. По аналогии с Business Intelligence, что переводится как «бизнес-аналитика», представляется наиболее подходящим краткий термин – ИБ-аналитика (при этом άναλυτικά в др.-греч. — искусство анализа).

В комплексной ИБ-аналитике используются самые разнообразные данные, характеризующие весь контекст работы ИТ-инфраструктуры, включая, но не ограничиваясь, следующим: журналы регистрации сетевых устройств; уязвимости; конфигурационные данные; сетевой трафик; события и активность приложений; идентификационные данные пользователей; активы, географическое положении; прикладные вопросы. Очевидно, что при этом порождается огромное количество данных, подлежащих анализу и визуализации. Поэтому востребованность наработок в области визуализации информации в системах ИБ-аналитики не вызывает сомнений.

Визуализация информации об ИБ ИИ организации предназначена для отображения данных об ИБ ИИ на интерактивных мониторах (графических дисплеях) для ее однозначной интерпретации, последующего принятия решений в отношении необходимости оперативной корректировки деятельности по ОИБ ИИ. Под интерактивностью здесь понимается наличие соответствующих механизмов для ответной реакции со стороны человека на увиденное на экране монитора. Для оперативной реакции устройства ввода (реагирования) должны быть удобными для администратора или аналитика ИБ и иметь высокую пропускную способность и малое время отклика.

Визуализация информации об ИБ ИИ, увеличивая возможности ее восприятия человеком, способствует улучшению качества обнаружения событий ИБ и всех интеллектуальных процессов управления инцидентами ИБ, в которых соответствующая информация собирается, преобразуется, хранится, извлекается и используется. И, как следствие, визуализация информации об ИБ ИИ способствует формулированию гипотез и порождению новых знаний о видах, причинах, взаимосвязях, последствиях событий ИБ, что в дальнейшем может быть использовано для улучшения ИБ ИИ и усовершенствования процессов управления ИБ организации в целом.

При проектировании систем визуализации информации об ИБ ИИ пред разработчиками встают три важнейших вопроса, требующих решения:

1) что именно (какая информация) подлежит визуализации;

2) как это следует представлять на экране монитора;

3) как однозначно интерпретировать отображаемую информацию.

Ответы на эти вопросы и определяют структуру данной статьи. Для выделения объектов визуализации рассматриваются основные проблемы управления ИБ, которые могут быть решены с использованием систем визуализации информации об ИБ ИИ. Проектирование таких систем основано на определенных способах отображения информации и ее однозначной интерпретации. Иллюстрацией реализованных на практике возможностей являются примеры современных SIEM-систем.

2. Основное назначение управления информационной безопасностью

Информационную безопасность традиционно определим как состояние защищённости информации, которое достигается обеспечением совокупности для нее свойств доступности, целостности, конфиденциальности, аутентичности, подотчетности, неотказуемости и надежности [2]. Соответственно ИБ ИИ организации — состояние защищенности ИИ организации в условиях угроз ИБ (угроз, направленных на нарушение выше перечисленных свойств информации).

Для противодействия угрозам ИБ, снижения рисков ИБ и эффективной обработки событий и инцидентов ИБ необходимо обеспечивать и на протяжении длительного времени сохранять достаточный для организации уровень ИБ. Поэтому в настоящее время ОИБ как процесс поддержания состояния защищенности активов организации является одним из основополагающих аспектов успешного ведения бизнеса. Управление ОИБ, или для краткости управление ИБ, является неотъемлемой частью управления любой современной организацией в целом и ее ИИ в частности.

В общем случае управление ИБ организации – циклический процесс, состоящий из совокупности целенаправленных действий, осуществляемых для достижения заявленных бизнес-целей организации посредством обеспечения защищенности ее информационной сферы, и включающий осознание необходимости ОИБ, постановку задачи по ОИБ, оценку текущей ситуации и состояния объектов управления, планирование мер по обработке рисков ИБ, реализацию, внедрение и оценку эффективности соответствующих защитных мероприятий и средств управления, распределение ролей и ответственности в области ОИБ, обучение и мотивацию сотрудников, выбор управляющих и корректирующих воздействий и их реализацию [2]. При этом совокупность целенаправленных действий включает оценку ситуации и состояния объекта управления (например, оценку рисков ИБ), выбор управляющих воздействий и их реализацию (планирование, внедрение и обслуживание защитных мер и средств) и многое другое, а информационная сфера представляет собой совокупность информации, ИИ (состоит из банков данных и знаний, систем связи, сетевых устройств, прикладных программ и т.п.), субъектов, осуществляющих сбор, формирование, распространение, хранение и использование информации, а также системы регулирования возникающих при этом отношений [3].

Как видно из приведенного определения управление ИБ – сложный непрерывный процесс, перед которым стоит множество целей и задач и который распадается на тесно взаимосвязанные подпроцессы, вносящие существенный вклад в ОИБ. Объекты управления ИБ в рамках этих подпроцессов разнообразны – активы, риски ИБ, инциденты ИБ, непрерывность бизнеса, изменения, совершенствования и многое другое. От эффективности и результативности каждого из подпроцессов зависят общие эффективность и результативность всей деятельности по ОИБ в организации.

В современных условиях достаточно много сделано в направлении ОИБ, но мало предложено по управлению теми защитными мерами, которые внедрены в организации. Зачастую организации не осознают, какие активы являются более критичными, какие риски ИБ связаны с этими активами, какие защитные меры необходимо запланировать и почему. Ответы на эти и многие другие вопросы могут дать результаты различных проверок ИБ, в том числе мониторинга ИБ и контроля используемых защитных мер (обобщенно называемых мониторингом ИБ). Под мониторингом ИБ понимается постоянное (непрерывное) наблюдение за регистрируемыми событиями, влияющими на ОИБ организации в конкретной среде (системе, сети, сервисе), а также сбор, анализ и обобщение результатов наблюдений. Мониторинг ИБ реализуется на базе контроля за соблюдением базовых требований по ОИБ и предписанных регламентов (контроль штатного режима функционирования этой среды) [4].

Основными целями мониторинга ИБ являются оперативное и постоянное наблюдение, сбор, анализ и обработка данных для каждого из направлений деятельности ОИБ в соответствии с заданными целями и обеспечение уполномоченных сторон полной, своевременной, достоверной информацией для принятия обоснованных решений в области ОИБ.

Цели анализа собранных во время мониторинга ИБ данных обычно следующие:

1) контроль за реализацией в организации положений внутренних и внешних документов по ОИБ для обнаружения отклонений от принятых требований бизнеса и требований по ОИБ (например, зафиксированных в политике в отношении логического доступа к информационным активам);

2) контроль качества (под которым будем понимать результативность и эффективность) используемых защитных мер;

3) выявление нештатных, в том числе злоумышленных, действий с информационными активами и бизнес-процессами организации;

4) выявление событий ИБ, часть из которых в дальнейшем классифицируется как инциденты ИБ;

5) выявление уязвимостей активов, которыми могут воспользоваться злоумышленники для реализации атак на системы, сети и сервисы как самой организации, так и ее бизнес-партнеров или пользователей общедоступных сетей типа Интернета;

6) обеспечение доказательной базы на случай расследования компьютерных преступлений.

Мониторинг ИБ обеспечивает прозрачность автоматизированных основных, вспомогательных и управленческих бизнес-процессов и гарантирует их наблюдаемость в течение всего времени их функционирования, что, как следствие, повышает уровень доверия бизнеса к ним. Также мониторинг ИБ способствует повышению чувства ответственности работников организации за свои действия, влияющие на ИБ, помогает в обнаружении неправильного использования ресурсов и действует в качестве сдерживающего фактора для лиц, способных попытаться нанести ущерб организации. И, наконец, во время мониторинга ИБ выявляются ошибки в самой обработке информации и ее результатах, связанные как со сбоями в функционировании ИИ, так и с человеческим фактором. Это позволяет в дальнейшем оптимизировать процесс эксплуатации (с точки зрения соблюдения установленных регламентов) и функционирования систем, сетей и сервисов.

Мониторинг ИБ тесно связан с управлением инцидентами ИБ – состоящим из ряда подпроцессов процессом, на вход которого поступают данные, полученные в результате сбора и протоколирования затрагивающих ИС событий ИБ, а на выходе – информация о причинах произошедшего инцидента ИБ, нанесенном организации ущербе и мерах, которые необходимо принять для того, чтобы инцидент ИБ не повторился вновь [5]. При этом:

·событие ИБ – идентифицированное появление определенного состояния актива организации (системы, сервиса или сети), указывающего на возможное нарушение политики ИБ или нарушения в работе СЗИ, либо возникновение ранее неизвестной ситуации, которая может иметь отношение к ИБ;

·инцидент ИБ – появление одного или нескольких нежелательных или неожиданных событий ИБ, имеющих значительную вероятность компрометации бизнес-операций и указывающих на свершившуюся, предпринимаемую или вероятную реализацию угрозы ИБ для активов организации.

События ИБ можно рассматривать как часть инцидента ИБ, а сам инцидент ИБ – как совокупность событий ИБ.

Инциденты ИБ могут быть преднамеренными или случайными (например, являться следствием ошибки человека, неправильного функционирования технических средств или природных явлений) и могут вызываться различными источниками угроз ИБ – людьми, неисправными средствами обработки информации, стихийными бедствиями и т.п. Примерами инцидентов ИБ являются отказ в обслуживании, несанкционированная модификация информации, подмена легального пользователя и т.д. Последствиями инцидентов ИБ могут быть такие события, как несанкционированные изменения информации, ее уничтожение или другие события, которые делают ее недоступной, а также нанесение ущерба активам организации или их хищение.

Основные источники событий ИБ – технические и программно-аппаратные средства мониторинга ИБ и контроля эксплуатации применяемых защитных мер. Источниками информации о событиях ИБ являются:

·регистрационные журналы (англ. log files) систем управления, контроля и мониторинга ИБ;

·системные журналы операционных систем (ОС) и систем управления базами данных (СУБД);

·регистрационные журналы прикладного программного обеспечения (ПО), активного сетевого оборудования и применяемых СЗИ, в том числе ПО проверки целостности файлов, СЗИ от несанкционированного доступа (НСД), средств защиты от воздействия вредоносного кода, специализированных средств типа межсетевых экранов (МЭ), систем обнаружения или предотвращения вторжений (СОВ или СПВ), сканеров анализа защищенности (САЗ) и систем управления инцидентами ИБ (SIEM-системами от англ. Security Information and Event Management);

·информацию специализированных устройств контроля физического доступа, в том числе телевизионных систем охранного наблюдения, систем контроля и управления доступом и охранной сигнализации.

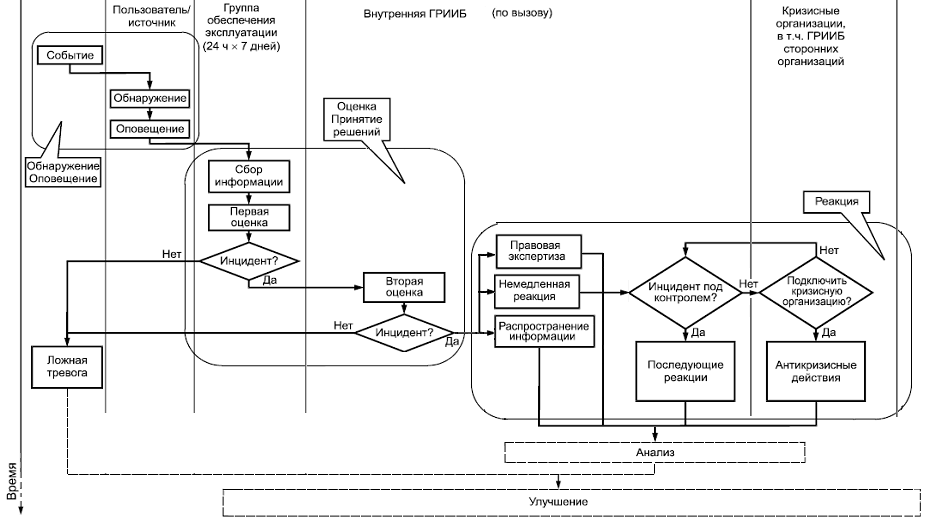

Процесс обработки события ИБ и установления, является ли он инцидентом ИБ, схематично представлен следующим образом (рис. 1 [6]). После обнаружения события ИБ Группа обеспечения эксплуатации организации проводит его первичную оценку. Если оценка показывает, что данное событие ИБ является инцидентом ИБ, то Группа реагирования на инциденты ИБ (ГРИИБ) проводит вторичную, более детальную оценку. Также устанавливается, находится ли инцидент ИБ под контролем. Если нет и последствия инцидента ИБ столь серьезны, то может потребоваться принятие антикризисных действий.

Рис. 1. Процесс обработки события ИБ

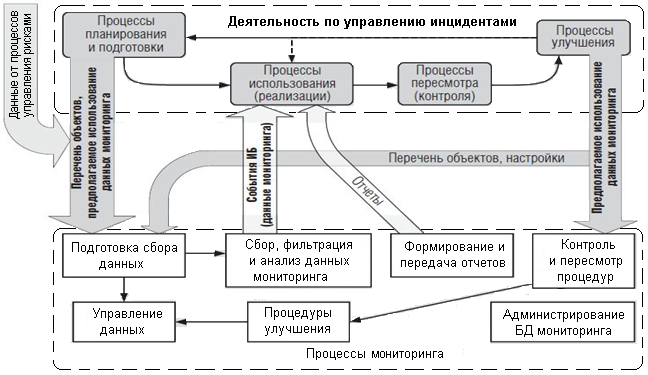

К процессам мониторинга ИБ, связанным с процессами управления инцидентами ИБ, относятся подготовка сбора необходимых данных, собственно сбор, фильтрация и анализ собранных данных, управление этими данными, администрирование базы данных (БД) собранной информации и другие (рис. 2) [7]. Данные мониторинга ИБ непосредственно используются при управлении инцидентами ИБ, когда из всей наблюдаемой информации после ее первичной обработки согласно установленным критериям выделяются события ИБ. Далее часть этих событий будет классифицирована как инциденты ИБ, требующие обязательной регистрации, установления причин их возникновения, подробного изучения сути произошедшего и применения соответствующих мер реагирования и устранения их последствий.

Эффективное управление инцидентами ИБ обеспечивает быстрое восстановление нормального функционирования ИИ, минимизирует их неблагоприятное воздействие на бизнес организации и, что особенно важно, предупреждает их возможное появление в будущем за счет выбора и реализации адекватных выявленным проблемам (угрозам ИБ и уязвимостям) защитных мер.

– потоки управления; ![]() – потоки данных

– потоки данных

Рис. 2 – Взаимосвязь процессов мониторинга ИБ и управления инцидентами ИБ

3. Объекты визуализации информации об ИБ ИИ организации

Визуализация уже давно стала популярным и эффективным средством выявления и разрешения возникающих проблем в управлении ИБ. Ответ на первый поставленный во введении вопрос (какую информацию об ИБ ИИ визуализировать) – самый сложный. В отличие от визуализации физически существующих явлений или данных (например, человеческого тела, географических карт, землетрясения, воронки урагана, цунами и т.п.), визуализация информации об ИБ ИИ должна представлять некие абстрактные данные о состоянии защищенности ИИ. Это требует творческого подхода со стороны разработчиков таких систем визуализации, поскольку в реальности не существует структур, условно отображаемых на экране монитора. Например, как представить, низкоуровневую сетевую информацию или информацию, полученную от отдельного сетевого устройства для выявления событий ИБ в виде свершившихся атак или только развивающихся на глазах администратора или аналитика ИБ попыток атак на ИИ организации.

Подлежащая визуализации информация об ИБ ИИ организации может быть использована для непосредственного анализа, обнаружения событий ИБ в потоке всех собранных событий, принятия решений в области управления ИБ и ознакомления с этой информацией определенного круга уполномоченных лиц. Поэтому в целях ОИБ можно выделить много потенциальных областей применения систем визуализации информации об ИБ ИИ, например, решающих следующие важные задачи защиты корпоративных сетей организаций от атак из внешних сетей типа Интернета или злоупотреблений со стороны инсайдеров:

·распознавание сетевых атак;

·анализ информационных потоков и выявление несанкционированных (мошеннических) операций с информацией;

·обнаружение аномальной активности;

·нахождение путей распространения вирусов-червей или функционирования так называемых ботнетов, обычно используемых для злоумышленной деятельности — рассылки спама и вирусов, распределенного подбора паролей на удалённых компьютерах, запуска атак типа «отказ в обслуживании» и т.п.;

·исследование кода вредоносных программ или вирусов;

·трассировка перемещения сетевых пакетов по каналам связи между хостами (устройствами с уникальными адресами) в корпоративной сети;

·контроль доступа ко всем ресурсам ИИ (включая оборудование, приложения, базы данных (БД), серверы, файлы и т.д.);

·контроль за системными конфигурациями в ИИ;

·«срез» событий ИБ для выделенного канала связи, сетевого устройства, сетевого протокола, сервиса, приложения и т.п.;

·обнаружение уязвимостей в ИИ;

·показ уведомлений/предупреждений и рекомендаций по устранению возникших проблем с ОИБ отдельных элементов ИИ, автоматически генерируемых СЗИ;

·корреляция обнаруженных событий ИБ;

·установление некоторых тенденций, признаков (например, сигнатур атак);

·построение моделей и разработка правил ОИБ (например, для настройки в межсетевых экранах);

·визуализация свидетельств компьютерных преступлений для дальнейшего их расследования;

·контроль неблагонадежных сотрудников;

·анализ эффективности настроек СЗИ;

·изучение взаимодействия работы различных технологий ОИБ и отдельных СЗИ;

·обучение вопросам ИБ и повышение осведомленности в области ОИБ и т.п.

Визуализация информации об ИБ ИИ возможна с двух точек зрения: обобщенно по всей ИИ и по отдельным событиям ИБ. В первом случае это следующая обобщенная информация об ИБ ИИ:

·показатели защищенности ИИ в целом и ее отдельных частей, включая риски ИБ (по типам, последствиям, вероятностям реализации) и места локализации уязвимостей;

·показатели результативности работы СЗИ по типам и местам их использования;

·статистические данные по количеству событий и инцидентов ИБ по типам, критичности, местам возникновения и т.п.;

·статусы и текущие состояния событий и инцидентов ИБ;

·определение приоритетных направлений, требующих немедленного вмешательства, и т.д.

В отношении отдельного события ИБ должна визуализироваться информация, описывающая его со следующих точек зрения [8]:

1) кто: субъект доступа;

2) почему: например, вследствие аварии, невольное или непреднамеренное действие (ошибка), неосведомленность, небрежность или безответственность, злонамеренные действия (внешние или внутренние);

3) что: НСД к системе и/или информации, несанкционированное воздействие на информационную систему и/или против организации, установка несанкционированных программ (без согласия владельца), дистанционное нарушение работы информационной системы, создание стрессовых ситуаций, физическое вторжение или незаконное действие, незаконная деятельность в Интернете (наносящая вред организации), различные человеческие ошибки (в администрировании, обработке, программировании, совместном использовании), поломка или неисправность оборудования, проблемы в окружающей среде (вызывающие недоступность компонент информационной системы из-за стихийного бедствия);

4) как: для каждого вышеупомянутого «что» возможность, список используемых методов и средств – особенно для атак;

5) статус события ИБ: предпринятая попытка в стадии реализации, успех или неудача взлома;

6) какая уязвимость при этом использовалась: в поведении, ПО, конфигурации оборудования или ПО, общей защите, архитектуре или процессах систем, физическом материале;

7) на какой тип активов (основных и связанных с ними): БД и приложения (находящиеся на периметре, внутри ИИ организации, в общем облаке, на аутсорсинге), системы (находящиеся на периметре, внутри ИИ организации, в общем облаке, на аутсорсинге), сети и телекоммуникации (низкоуровневые устройства, высокоуровневые коммуникации, промежуточного ПО, беспроводные устройства, СЗИ), устройства автономного хранения (бумага, электронные устройства, магнитные и оптические устройства), устройства конечного пользователя (ПО локального применения – принадлежащие пользователю или организации, многоцелевые рабочие станции - принадлежащие пользователю или организации), люди (сотрудник, бизнес-партнер, поставщики услуг с собственным оборудованием или без), средства и окружающая среда (недвижимость, физические средства или системы защиты, здания и помещения, офисная мебель);

8) каковы последствия для свойств информации (конфиденциальности, целостности, доступности и т.д.);

9) каковы последствиями для бизнеса в целом: прямые или косвенные.

Выше в качестве одного из источников информации о событиях ИБ упоминались регистрационные журналы. Они обычно содержат важную с точки зрения ОИБ информацию об этих событиях, которая может быть визуализирована:

·идентификатор (ID) пользователя – субъекта доступа;

·даты, времена его входа и выхода и подробности ключевых событий;

·имя хоста, инициировавшего подлежащее регистрации событие, и/или его местоположение;

·записи успешных и отклоненных попыток доступа к объектам доступа;

·изменения в системной конфигурации;

·изменения списков субъектов и объектов доступа;

·изменения полномочий субъектов доступа и статуса объектов доступа (защищаемых информационных ресурсов);

·все привилегированные действия (использование учетной записи супервизора, запуск и останов системы, подсоединение/отсоединение устройств ввода/вывода);

·запуск программ и процессов, осуществляющих доступ к защищаемым информационным ресурсам;

·использование системных утилит и приложений;

·все установленные сессии;

·файлы, к которым осуществлялся доступ, и тип доступа;

·сетевые адреса и протоколы;

·изменения в интенсивности и объемах входящего/исходящего трафика (включая интернет-трафик);

·печать материалов, содержащих сведения конфиденциального характера;

·обращения к критичным системам и сервисам (например, веб-серверу, СУБД, почтовому серверу, службам синхронизации и т.п.);

·системные предупреждения и сбои;

·тревоги, поднятые системой управления доступом и СОВ;

·изменения или попытки изменения настроек и средств управления защитой систем;

·активация и дезактивация систем защиты, таких как антивирусные системы и СОВ;

·появление новых устройств с неконтролируемым доступом (точки беспроводного доступа, подключенные USB-устройства и пр.) и т.п.

4. Системы визуализации информации об ИБ ИИ организации

Проектирование систем визуализации информации об ИБ ИИ представляет собой сложный процесс, требующий знаний во многих областях, таких как математика и статистика, психология познания, дизайн графического интерфейса, компьютерная графика и, конечно, знаний предметной области ОИБ ИИ. Этот процесс в настоящее время еще недостаточно формализован, как это отмечается в работах Крафта и Норта [9-10].

В общем методы проектирования таких систем состоят из четырех основных шагов [9]:

1) входные данные считываются и сохраняются в стандартной форме;

2) данные преобразуются в некоторые графические изображения – глифы (от англ. glyphs), причем компоненты данных могут иметь различный внешний вид глифов при использовании разных методов проектирования;

3) глифы отображаются на экране монитора в отдельных окнах (частях экрана) с помощью разных средств визуализации;

4) считываемые человеком с экрана монитора образы преобразуются в понятные для него данные, после чего он может взаимодействовать с визуализируемым образом, по-разному изменяя его.

Здесь возникают две главные проблемы любой визуализации – сложность, означающая возможность визуализации различных форм представляемых данных, и масштабируемость, означающая возможность визуализации достаточно больших объемов данных с точки зрения как алгоритмической сложности, так и способности отображать информацию больших объемов понятным для человека образом [10].

Теперь ответим на второй и третий вопросы, поставленные во введении: как представлять на экране монитора и как однозначно интерпретировать отображаемую информацию.

С ответом на второй вопрос гораздо проще, ибо на сегодняшний день существует множество подходов и интересных решений в этой области – от простых графиков, диаграмм и гистограмм разного вида, планов, чертежей, иерархических структур, графов, таблиц с цветовой градацией информации, географических и топографических карт, разверток и укрупнений выделенной части изображения до сложных динамически меняющихся анимированных образов. Очевидно, что выбор конкретного способа визуализации, размеров, формы и цветовой гаммы изображений будет определяться видом отображаемой информации, а часто для многостороннего взгляда на одну и ту же информацию ее хорошо представить несколькими взаимодополняющими друг друга способами. Все перечисленные подходы применимы и для визуализации информации об ИБ ИИ.

Второй важный момент связан с непосредственным пользователем визуализируемой информации. По аналогии с градацией задач визуализации в системах обеспечения контроля и безопасности процессов на атомных станциях, в кризисных и ситуационных центрах и т.д., с которыми работают разные по уровню полномочий и ответственности пользователи, возможна следующая градация задач визуализации информации об ИБ ИИ:

1) визуализация информации для оперативного ситуационного контроля текущего состояния обеспечения ИБ ИИ, основанная на самых простых методах визуального представления данных, обеспечивающих оперативную реакцию пользователя – оператора; например, это информация по отдельному событию или инциденту ИБ (как это описывалось выше в разделе 3);

2) визуализация информации для анализа накопленных статистических данных, стратегического планирования и принятия решений в области коррекции стратегии и тактики управления ИБ ИИ, для чего необходимо использовать более сложные методы анализа и визуализации данных для пользователя – аналитика; например, это обобщенная информация по показателям защищенности ИИ в целом и ее отдельным частям, включая риски ИБ, показатели результативности работы СЗИ по типам и местам их использования, статистические данные по количеству событий и инцидентов ИБ и т.д.

Для обоих выше выделенных типов пользователей несомненного очень полезны некоторые обобщенные индикаторы с условной градацией наблюдаемого, например, с выделением зеленой (допустимой), желтой (показывающей наметившуюся тенденцию в повышении уровня риска ИБ), оранжевой (существенно превышающей некоторое пороговое значение уровня риска ИБ) и красной (самой критичной области с недопустимым уровнем риска ИБ и требующей срочного вмешательства) областей. Главное требование здесь – чтобы информация отображалась в наиболее наглядном, четком и понятном для восприятия и однозначной интерпретации человеком виде.

Обычно предусматривается возможность получения по запросу более детализированной картины (так называемой развертки) по отдельному или группе событий ИБ и показателей, поскольку системы визуализации отображают на экране монитора не всю, а уже некоторым образом отфильтрованную информацию, более удобную для восприятия человеком.

За счет четкой структуризации и группирования информации (например, типы/классы событий ИБ) поиск требуемых детализированных сведений осуществляется быстрее.

Пользователю может потребоваться ознакомиться с исходными данными, на основании которых осуществлена та или иная визуализация.

Также системы визуализации, как правило, предоставляют такие возможности, как выбор, фильтрация, перестановка, преобразование, установление соответствий и связей (связывание) логически связанной информации разных типов.

Ответ на третий вопрос (как однозначно интерпретировать информацию, высвечиваемую на экране монитора) таков – визуализация должна позволять осуществлять мониторинг базовых параметров (атрибутов, свойств) событий ИБ и ОИБ в ИИ в целом и отслеживать изменение всего изображения или его части, свидетельствующее о появлении нежелательных проблем с ОИБ в конкретной области ИИ. Для сравнения базовые параметры должны все время представляться одним и тем же образом в течение всего времени наблюдения за ними. При этом, как правило, используется упомянутая выше цветовая градация параметров событий ИБ.

Кроме этого в системе визуализации информации об ИБ ИИ должны быть реализованы стандартные требования:

·простота и удобство использования, что позволяет пользователю системы полностью сконцентрироваться на решении задач мониторинга событий ИБ;

·возможность сохранения скриншотов и видеозаписи отображаемого на экране монитора;

·гибкость за счет возможности расширения поддерживаемых системой способов визуализации информации;

·формирование различных отчетов об отображаемой информации по разным критериям, с разной степенью детализации и для разных целевых групп;

·выдача рекомендаций по устранению выявленных проблем с ОИБ в отдельных частях и в ИИ в целом и т.д.

Как и большинство автоматизированных систем, системы визуализации информации об ИБ ИИ требуют бдительного надзора со стороны администратора или аналитика ИБ, часто обладающих лучшими аналитическими способностями и готовыми агрегировать с первого взгляда никак не связанную информацию. Автоматизация особенно полезна при возрастании количества подлежащих анализу данных, в то время как люди могут адекватно оценить исключительные ситуации и выявить ранее неизвестные (новые) угрозы ИБ. Хотя в настоящее время разработчики СЗИ пытаются полностью автоматизировать обнаружение вторжений, более реалистичным представляется подход, предполагающий возможность привлечения для этих целей человека – компьютеры могут обрабатывать большие объемы данных, но все еще не могут сравниться с человеком в аналитических способностях. Например, люди успешнее выделяют признаки новых атак и чисто по-человечески понимают непредсказуемое для компьютера поведение злоумышленника, желающего остаться незамеченным.

Поэтому сложные средства управления ИБ должны интегрировать возможности человека-аналитика к нетривиальным умозаключениям со своей способностью обрабатывать огромные объемы данных, представленных в разных форматах.

Для разработки системы визуализации информации об ИБ ИИ организации и эффективной помощи аналитику в области ИБ в процессе диагностики аномальных или неожиданных событий и их правильной корреляции необходимо полностью понимать все тонкости его работы – что и как он делает и как процессы управления событиями ИБ могут быть улучшены или усовершенствованы за счет совместного использования преимуществ человеческого подхода и автоматизированных систем управления.

5. Примеры систем визуализации информации об ИБ ИИ организации

В течение только одного дня в интранетах больших корпораций СЗИ могут регистрировать миллионы событий ИБ, имеющих разные происхождение и последствия. Объем трудозатрат, необходимый для выявления действительно важных с точки зрения ИБ событий и для получения информации об инцидентах ИБ, может оказаться чрезвычайно большим. Для решения задачи управления потоком событий ИБ, получаемых от СЗИ, и для автоматизации ряда процессов управления инцидентами ИБ используются автоматизированные средства управления событиями ИБ – системы класса SIEM [5].

SIEM-системы эволюционно заменили два типа систем, появившихся исторически раньше на рынке этих СЗИ – систем управления безопасностью (англ. Security Information Management – SIM) и систем управления событиями безопасности (англ. Security Event Management – SEM). SEM-системы осуществляли мониторинг событий в режиме реального времени, их корреляцию, рассылку уведомлений и представление информации на консоли оператора. SIM-системы обеспечивали долгосрочное хранение, анализ и формирование отчетов на основе данных их регистрационных журналов [1].

Выделяют SIEM-системы двух поколений – первые устанавливают наличие событий ИБ за счет настроенных в них правил и методов корреляции собранной информации, вторые осуществляют поведенческий и контекстный анализ и реализуют следующие основные функции:

·обнаружение в режиме реального времени и централизованный сбор информации о событиях ИБ со всех установленных в ИИ распределенных гетерогенных источников – СЗИ (программных и аппаратных), сетевых устройств, приложений, БД, конфигурационных файлов и т.д.;

·обработка собранной информации (фильтрация, агрегация, нормализация и корреляция) в конкретном контексте, с учетом предыдущей и текущей активности пользователя, приложения и т.п. и накопленной статистики;

·отслеживание всего жизненного цикла каждого инцидента ИБ – анализ и автоматическое выполнение определенных действий в ответ на события ИБ, классифицированные как инциденты ИБ;

·автоматизированное формирование отчетов и рекомендаций по устранению событий и инцидентов ИБ (включая отслеживание статуса их решения) и сводных отчетов о состоянии ИБ организации.

SIEM-системы позволяют достичь следующих целей при управлении ИБ ИИ:

·получить информацию о реальном состоянии уровня защищенности всей ИИ и отдельных активов организации;

·провести обоснованную оценку рисков ИБ организации, на основе которой своевременно устранить или снизить риски ИБ;

·обнаружить расхождения и привести активы, бизнес-процессы в соответствии с внутренними политиками ИБ, требованиям регуляторов и аудиторов;

·формализовать и осуществить эффективное принятие решений в области ОИБ.

При этом в повседневной жизни организации использование SIEM-систем дает следующие результаты:

·ускоряет реакцию на возникающие события и инциденты ИБ и обеспечивает защищенность ИИ в круглосуточном режиме за счет автоматического реагирования на события ИБ в соответствии с заданными правилами обработки и корреляции;

·сокращает затраты на подготовку персонала служб ИБ, которому нужно изучить только интерфейс такой системы, а не всех используемых в ИИ разнородных СЗИ;

·снимает необходимость в увеличении штата службы ИБ при росте количества СЗИ, предоставляющих информацию о событиях ИБ;

·автоматизирует деятельность по анализу защищенности ИИ организации и созданию отчетов в соответствии с действующими отраслевыми и международными стандартами и нормативами.

Для выполнения перечисленных функций архитектура типичной SIEM-системы состоит обычно из трех уровней:

1) ядро, взаимодействующее с собирающими в ИИ данные распределенными агентами (коллекторами) и занимающееся обработкой событий;

2) БД, отвечающих за хранение как накопленных необработанных данных, так и обработанной информации о событиях ИБ;

3) управляющий интерфейс с консолью центра управления.

Именно на консоли центра управления SIEM-системы и происходит визуализация информации об ИБ ИИ.

Исследовательская и консалтинговая компания Gartner, специализирующаяся на рынке ИТ, в мае 2013 г. провела очередную оценку поставщиков SIEM-систем и выявила лидеров в данном сегменте рынка [11]:

·IBM–Q1 Labs [http://www.ibm.com/software/products/ru/qradar-siem];

·HP–ArcSight [http://www8.hp.com/us/en/software-solutions/software.html?compURI=1340712];

·McAfee [http://www.mcafee.com/us/about/mcafee-nitrosecurity.aspx];

·Splunk Inc. [http://www.splunk.com].

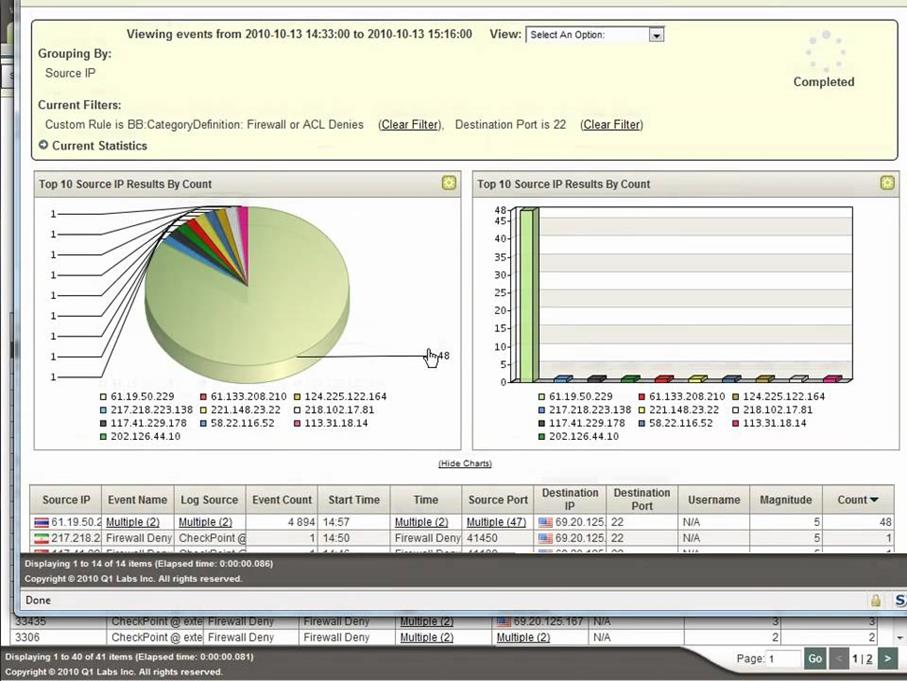

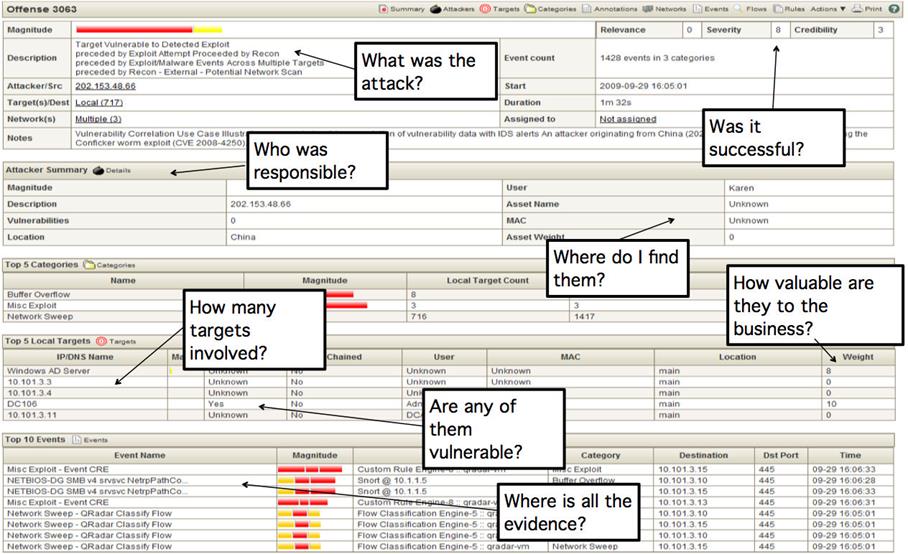

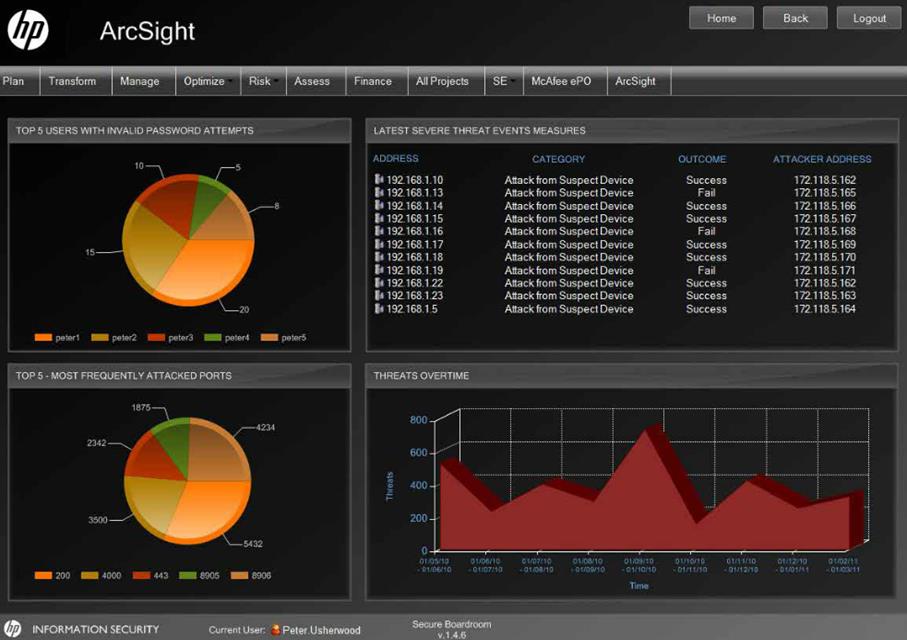

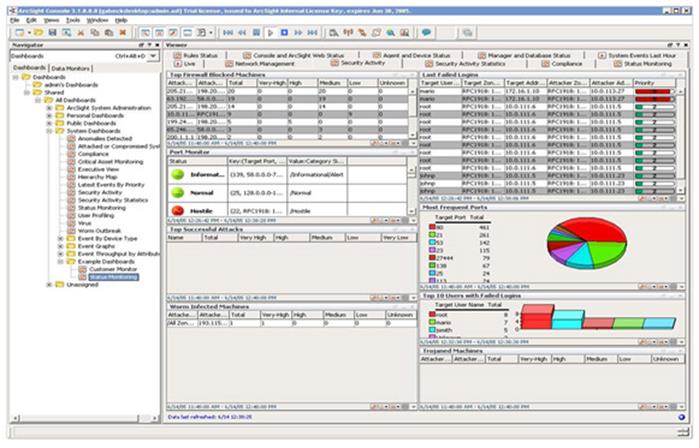

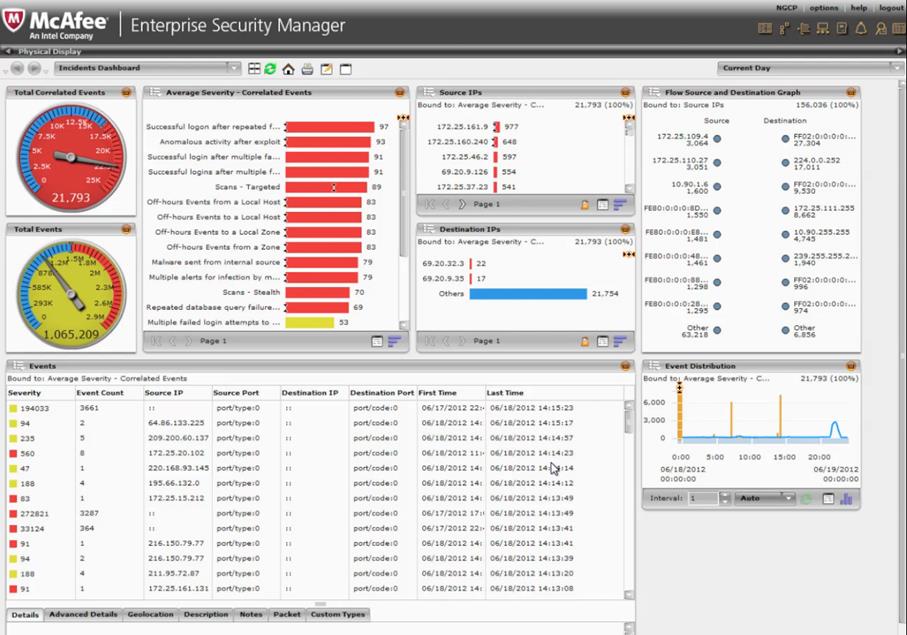

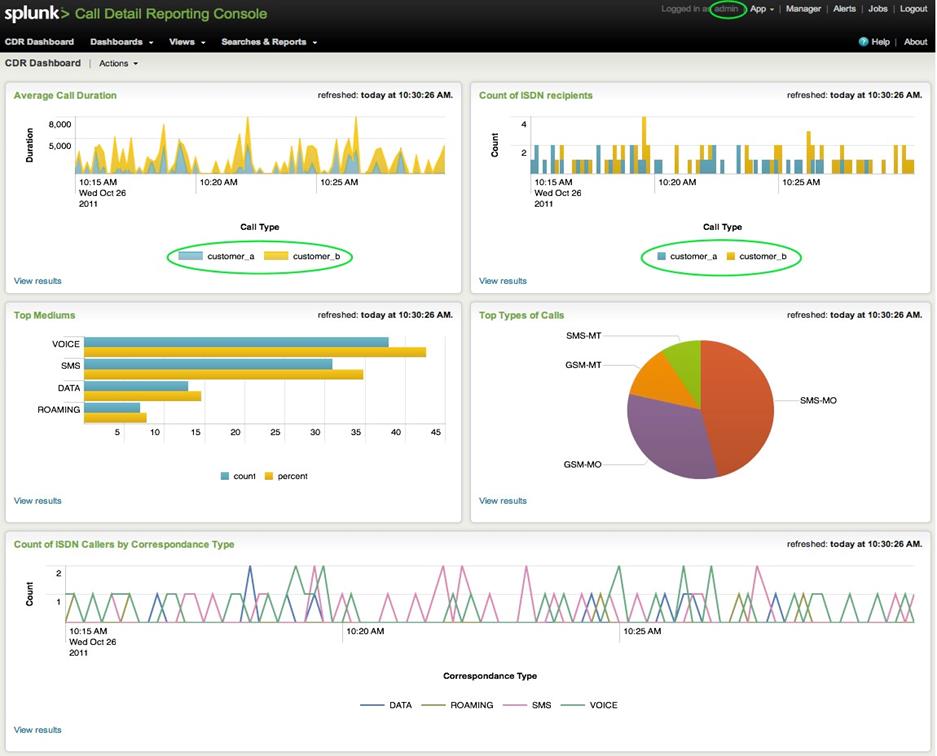

Представленные далее скриншоты показывают, сколь разнообразной может быть визуализируемая в этих SIEM-системах информация об ИБ. Так, например:

·диаграмма событий ИБ (в данном примере установления сетевых соединений) с их краткими описаниями для конкретных IP-адресов за определенное время в SIEM-системе QRadar компании IBM-Q1 Labs (рис. 3);

·подробная информация о конкретном инциденте ИБ (его тип, сколько активов в результате него пострадало, кто отвечает за последствия и т.п.) в QRadar (рис. 4);

·обобщенная статистика по различным видам и датам событий ИБ (попыткам входа пользователей с неверными паролями, наиболее часто атакуемым портам и IP-адресам, динамике изменения угроз ИБ и т.д.) в SIEM-системе HP ArcSight Enterprise Security Manager (ESM) (рис. 5);

·обобщенная статистика по наиболее атакуемым портам и компьютерам пользователей, представленная на основной управляющей консоли HP ArcSight ESM (рис. 6);

·обобщенная статистика по событиям ИБ, включая общее количество событий ИБ, сколько из них было скоррелировано (объединено в качестве стадий одного события ИБ), усредненная серьезность скореллированных событий, с каких и на какие IP-адреса устанавливались сетевые соединения, распределение событий по времени суток и т.д. в SIEM-системе McAfee Enterprise Security Manager (старое название NitroView ESM) (рис. 7);

·обобщенная статистика по отдельному виду событий ИБ (а именно звонкам – их длительности, типу вызовов, используемым типам передаваемых данных, определенной активности и т.д.) в SIEM-системе Splunk Enterprise (рис. 8).

Как видно из приведенных скриншотов, в SIEM-системах для визуализации информации об ИБ ИИ в настоящее время используются не особо сложные типовые методы: графики, диаграммы, гистограммы и таблицы разного вида с цветовой градацией информации, развертки (в частности таблиц).

Рис. 3. Визуализация информации о событиях ИБ в SIEM-системе QRadar компании IBM-Q1 Labs

Рис. 4 – Визуализация информации о конкретном инциденте ИБ в SIEM-системе QRadar компании IBM-Q1 Labs

Рис. 5. Визуализация обобщенной

статистики по различным видам и датам событий ИБ

(входу пользователей с

неверными паролями, атак на конкретные порты и IP-адреса) в SIEM-системе

HP ArcSight ESM

Рис. 6. Основная консоль SIEM-системы HP ArcSight ESM

Рис. 7. Визуализация обобщенной статистики по событиям ИБ в SIEM-системе McAfee Enterprise Security Manager

Рис. 8. Визуализация обобщенной статистики по отдельному виду событий ИБ (звонкам) в SIEM-системе Splunk Enterprise

В других системах и сервисах, используемых при управлении ИБ и отличных от SIEM-систем, применяются следующие более сложные методы визуализации:

·иерархические структуры и графы (например, для визуализации исходного кода программы по модулям для выявления в них уязвимостей, контроля за использованием дискового пространства компьютеров, разбора содержимого сетевых пакетов с целью поиска сигнатур атак или компьютерных вирусов и т.д.);

·детальный анализ поведения отдельного хоста в сети для выявления на нем аномальной активности и злоупотреблений пользователей (с визуализацией выполняющихся процессов, используемых данных, запрашиваемых сервисов, состояния памяти и дискового пространства и т.п.);

·карты сетей, наглядно показывающие взаимосвязи защищаемых элементов сетей, маршруты перемещения сетевых пакетов между локальными и удаленными хостами (например, на интернет-сайте http://traceroute.monitis.com или с помощью программы Tnv – The Network Visualizer или Time-based Network Visualizer [http://tnv.sourceforge.net]) и пути распространения сетевых атак (как в случае атак типа «распределенный атказ в обслуживании» с использованием ботнетов);

·диаграммы рассеивания (англ. scatterplot) и кривые Гильберта (англ. Hilbert Curve Mapping), отображающие трафик между хостами в подсетях и его изменение во времени (например, средства NvisionIP, FlowTag или Axence Nvision [http://www.axencesoftware.com/en/nvision/network]);

·отображение динамики изменения состояния обеспечения ИБ во времени и сигнализировать о ситуациях, когда превышен порог контролируемого показателя;

·укрупнения выделенной части изображения и многое другое.

Поскольку изложенное в статье исследование затрагивало только SIEM-системы, сделаем вывод относительно них: на сегодняшний день функциональные возможости визуализации информации об ИБ ИИ в SIEM-системах еще далеки от совершенства и потребностей пользователей – как операторов, так и аналитиков. Эти возможности по мере использования еще более высокопроизводительной техники, параллельных вычислений, центров обработки данных и технологий «больших данных» (англ. big data) будут дополняться функционалом по визуализации указанной информации отдельных решений, хорошо зарекомендовавших себя в узких областях применения, перечисленных выше, как то отображение масштабного пространства сетевых адресов, сетевые потоки, одновременная корреляция содержимого с первой точки зрения никак не связанных сетевых пакетов и т.д.

ИБ-аналитика делает особенно актуальным решение задач анализа и визуализации информации об ИБ ИИ современных организаций, ведущих свой бизнес с использованием информационных технологий, и, следовательно, подверженных различных атакам со стороны злоумышленников.

Проведенный анализ SIEM-систем показал, что визуализация информации в них – наглядная и удобная для восприятия и принятия решений, имеет сегодня один существенный недостаток: отражается только информация о том, что уже произошло, т.е. о прошлом, тогда как для оперативной корректировки деятельности по поддержанию или даже укреплению ИБ ИИ нужно принимать решения относительно будущего. Поэтому необходима разработка не классических SIEM-систем (их уже на рынке представлено достаточное количество), позволяющих выводить на экран монитора красивые обобщенные отчеты по любым источникам направлениям оценки ИБ ИИ, а систем, способных прогнозировать изменение ситуации по наиболее критическим параметрам, относящимся к ОИБ ИИ.

По мере совершенствования современные системы визуализации информации об ИБ ИИ должны превратится в интеллектуальные предсказательные системы, позволяющие результативно и экономически эффективно решать организациям задачи управления и обеспечения ИБ в поддержку своего основного бизнеса за счет правильно составленных и наглядно отображенных для соответствующих специалистов аналитических прогнозов развития ситуации в области ОИБ в их ИИ. Новые интеллектуальные методы аналитической обработки данных об ИБ должны будут способствовать выработке новых знаний о событиях и ницидентах ИБ, выявлению влияющих на ИБ взаимосвязей и закономерностей в больших массивах информации, а также успешному решению задач моделирования различных процессов и событий в области управления ИБ и прогнозирования их развития. Особо ценным станет наличие в этих системах набора рекомендаций о том, какие действия возможно предпринять в сложившейся ситуации, и сравнительный (наглядный) анализ последствий реализации выбранных рекомендаций.

[1] Burnham J. What is Security Intelligence and Why Does It Matter Today? [Электронный ресурс]. URL: http://securityintelligence.com/what-is-security-intelligence-and-why-does-it-matter-today/# (дата обращения 16.02.2014).

[2] Курило А.П., Милославская Н.Г., Сенаторов М.Ю., Толстой А.И. Основы управления информационной безопасностью. Учебное пособие для вузов. – М.: Горячая линия-Телеком, 2014. – 244 с.

[3] Стандарт Банка России СТО БР ИББС-1.0-2010 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

[4] Милославская Н.Г., Сенаторов М.Ю., Толстой А.И. Проверка и оценка деятельности по управлению информационной безопасностью. Учебное пособие для вузов. – М.: Горячая линия-Телеком, 2014. – 166 с.

[5] Милославская Н.Г., Сенаторов М.Ю., Толстой А.И. Управление инцидентами информационной безопасности и непрерывностью бизнеса. Учебное пособие для вузов. – М.: Горячая линия-Телеком, 2014. – 170 с.

[6] ГОСТ Р ИСО/МЭК 18044–2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности».

[7] Обеспечение информационной безопасности бизнеса / Под ред. А. П. Курило. – М.: Альпина Паблишерз, 2011.

[8] ETSI GS ISI 002 V1.1.1 «Information Security Indicators (ISI); Event Model. A security event classification model and taxonomy».

[9] Craft, B. and Cairns P. Directions for Methodological Research in Information Visualization. In Conference on Information Visualization, 2008.

[10] North, C., Kerren, A., Stasko, J., and Fekete J. Information Visualization: Human-Centered Issues in Visual Representation, Interaction, and Evaluation. Springer-Verlag. 2008.

[11] Burnham J. Gartner Publishes 2013 Magic Quadrant for SIEM [Электронный ресурс]. URL: http://securityintelligence.com/gartner-publishes-2013-magic-quadrant-for-siem/# (дата обращения 16.02.2014).

INFORMATION

VISUALIZATION IN INFORMATION SECURITY

MANAGEMENT FOR ENTERPRISE'S INFORMATION INFRASTRUCTURE

N. Miloslavskaya, A. Tolstoy, A. Birjukov

National Research Nuclear University MEPhI (Moscow Engineering Physics Institute), Moscow, Russian Federation

NGMiloslavskaya@mephi.ru, AITolstoj@mephi.ru

Abstract

The necessity of visualization of information security (IS) events and incidents originating in an enterprise’s information infrastructure (II) is justified. The main IS management processes such as IS monitoring and incident management, for which information visualization is particularly useful, are highlighted. The visualization tasks and the requirements for visualization systems are listed. The examples of security information and event management systems (SIEM systems) that implement the requirements and solve the tasks are given. The relevance of the described solutions in light of the IS Intelligence emergence on the information protection systems’ market is emphasized.

Key words: Information Visualization, Information Security, Information Security Management, Information Infrastructure, Information Security Events, Information Security Incidents, SIEM systems,

References

[1] Burnham J. What is Security Intelligence and Why Does It Matter Today? Available at: http://securityintelligence.com/what-is-security-intelligence-and-why-does-it-matter-today/# (access date 16.02.2014)

[2] Kurilo A.P., Miloslavskaya N.G., Senatorov M.Y., Tolstoy A.I. Osnovy upravleniya informatsionnoy bezopasnostyu. Uchebnoe posobie dlya vuzov [Information Security Management Fundamentals. Textbook for high schools]. Moscow, Hotline-Telecom, 2014. – 244 p.

[3] The Standard of the Bank of Russia STO BR IBBS-1.0-2010 «Information Security Maintenance for Organizations of the Banking System of the Russian Federation. General Conditions».

[4] Miloslavskaya N.G., Senatorov M.Y., Tolstoy A.I. Proverka i otsenka deyatelnosti po upravleniyu informatsionnoy bezopasnostyu. Uchebnoe posobie dlya vuzov [Testing and Assessment of Information Security Management. Textbook for high schools]. Moscow, Hotline-Telecom, 2014, p. 166.

[5] Miloslavskaya N.G., Senatorov M.Y., Tolstoy A.I. Upravlenie intsidentami informatsionnoy bezopasnosti i nepreryvnostyu biznesa. Uchebnoe posobie dlya vuzov [Information Security Incidents and Business Continuity Management. Textbook for high schools]. Moscow, Hotline-Telecom, 2014, p. 170.

[6] GOST R ISO/MEK 18044–2007 «Informatsionnaya tekhnologiya. Metody i sredstva obespecheniya bezopasnosti. Menedzhment intsidentov informatsionnoy bezopasnosti». [GOST R ISO/MEC 18044–2007 «Information Technology. Methods and Tools of Security Maintenance. Information Security Incidents Management»].

[7] Obespechenie informatsionnoy bezopasnosti biznesa [Information Security Maintenance for Business]. Edited by Kurilo A.P. Moscow, Alpina Publishers, 2011.

[8] ETSI GS ISI 002 V1.1.1 «Information Security Indicators (ISI); Event Model. A security event classification model and taxonomy».

[9] Craft, B. and Cairns P. Directions for Methodological Research in Information Visualization. In Conference on Information Visualization, 2008.

[10] North, C., Kerren, A., Stasko, J., and Fekete J. Information Visualization: Human-Centered Issues in Visual Representation, Interaction, and Evaluation. Springer-Verlag. 2008.

[11] Burnham J. Gartner Publishes 2013 Magic Quadrant for SIEM [Электронный ресурс]. URL: http://securityintelligence.com/gartner-publishes-2013-magic-quadrant-for-siem/# (дата обращения 16.02.2014).