ВИЗУАЛИЗАЦИЯ ПРОЦЕССОВ УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

Н.Г. Милославская (ORCID 0000-0002-1231-1805), А.И. Толстой (ORCID 0000-0001-9265-1510)

Национальный исследовательский ядерный университет «МИФИ», Москва, Россия

NGMiloslavskaya@mephi.ru, AITolstoj@mephi.ru

Содержание

2. Понятия, связанные с областью информационной безопасности

3. Процесс и процессный подход

4. Структура процессов системы обеспечения ИБ

5. Планирование СОИБ как единого процесса

5.1. Подпроцесс «Описание объекта»

5.2. Подпроцесс «Идентификация активов»

5.3. Подпроцесс «Анализ угроз ИБ»

5.4. Подпроцесс «Отбор угроз ИБ»

5.5. Подпроцесс «Описание угроз ИБ»

5.6. Подпроцесс «Обработка рисков ИБ»

5.7. Подпроцесс «Разработка Политики ИБ»

5.8. Подпроцесс «Разработка внутренних документов ИБ»

Аннотация

В статье обосновывается необходимость визуализации информации о процессах управления информационной безопасностью (ИБ) объектов, помогающая принимать обоснованные решения об их своевременной корректировке для повышения защищенности этих объектов. Представлена структура процессов системы обеспечения ИБ (СОИБ). Описаны основные процессы управления ИБ – планирование, реализация, контроль и совершенствование – и показаны их связи с другими процессами обеспечения ИБ. Определена информация о процессах управления ИБ, где ее визуализация особенно полезна. На примере процесса «Планирование СОИБ как единого процесса» представлена визуализация информации всех его подпроцессов, а именно «Описание объекта», «Идентификация активов», «Анализ угроз ИБ», «Отбор угроз ИБ», «Описание угроз ИБ», «Обработка рисков ИБ», «Разработка Политики ИБ» и «Разработка внутренних документов ИБ». В заключении указаны два направления дальнейших исследований.

Ключевые слова: визуализация информации, информационная безопасность, управление информационной безопасностью, процессы управления, информационная инфраструктура, система управления, система обеспечения информационной безопасности.

1. Введение

При обеспечении информационной безопасности (ОИБ) любых объектов актуальным является своевременное принятие решений, направленных на поддержание необходимого уровня ИБ. В данном случае важным является формирование необходимой для этого информационной базы, ее компоновка и представление в форме, позволяющей специалистам организации, эксплуатирующих систему обеспечения ИБ (СОИБ), принимать эффективные решения.

Объемы и неоднородность данных, подлежащих дальнейшему тщательному анализу, столь велики, что вопрос их структурированного, объединенного (консолидированного) и визуального представления в рамках единого наглядного интерфейса для принятия своевременных и обоснованных решений в области управления ИБ активами организации встает очень остро. Помочь в этом смогут грамотно спроектированные под нужды подразделений и администраторов ИБ централизованные системы визуализации в реальном времени консолидированной информации, связанной с процессами обеспечения ИБ.

Оптимальное построение системы визуализации способствует глубокому пониманию особенностей функционирования процессов ОИБ в своей совокупности, направленности и результативности. Поэтому такие системы полезны при реализации образовательных программ при подготовке профессионалов в области ИБ.

При проектировании систем визуализации информации об ИБ объекта перед разработчиками встают три важнейших вопроса, требующих решения:

1) что именно (какая информация) подлежит визуализации;

2) как это следует представлять на экране монитора;

3) как однозначно интерпретировать отображаемую информацию.

Ответы на эти вопросы были частично получены при исследовании проблем визуализации в случае управления инцидентами информационной безопасности информационной инфраструктуры (ИИ) организации [1]. При этом была обоснована необходимость визуализации информации о событиях и инцидентах ИБ, происходящих в ИИ организации, и были выделены основные процессы управления ИБ – мониторинг ИБ и управление инцидентами ИБ, где визуализация этой информации особенно полезна. Были сформулированы задачи визуализации и выдвинуты требования к системам визуализации, а также приведены примеры систем управления инцидентами ИБ (SIEM-системы), реализующих перечисленные требования и решающих указанные задачи (например, QRadar компании IBM-Q1 Labs, HP ArcSight Enterprise Security Manager (ESM), McAfee Enterprise Security Manager и Splunk Enterprise) и подчеркнута актуальность применения описанных решений в свете появления на рынке средств защиты информации систем ИБ-аналитики.

В предлагаемой статье приводятся результаты исследований, продолжающие проведенное ранее исследование, но уходящие в иную более общую область – управление ИБ, а не только управление инцидентами ИБ. При этом особое внимание уделено формированию информационной базы о процессах управления обеспечением ИБ объекта, которые в соответствии с современным подходом являются ключевыми процессами обеспечения ИБ [2-8]. Определена структура процессов ОИБ, место процессов управления ОИБ и совокупность данных об этих процессах, которые подлежат визуализации. Это соответствует ответу на первый из трех поставленных выше вопросов, что является основой при формировании системы визуализации. При обилии данных ошибки в их выборе и компоновке может существенно снизить эффективность решений, связанных с ответами на второй и третий вопросы.

Стоит особо отметить, что аналогов представленного исследования как в России, так и за рубежом в открытой печати не найдено, поэтому раздел, связанный с анализом возможных аналогов, отсутствует.

2. Понятия, связанные с областью информационной безопасности

В общем случае термин «информационная безопасность» имеет отношение к сферам науки, техники, технологии и образования, связанные с безопасностью различных объектов в условиях существования угроз в информационной сфере. Примерами могут быть научное направление «Информационная безопасность», образовательное направление подготовки кадров «Информационная безопасность», а также названия многочисленных научных конференций и периодических научных изданий, составной частью которых входит термин «информационная безопасность».

В практических применениях с термином «информационная безопасность» связывают различные понятия и, соответственно, разнообразные определения. В данном случае необходимо констатировать факт, что на формирование и эволюцию отношений к этому термину существенное влияние оказали с одной стороны развитие технологий обработки информации, а с другой англоязычная терминология.

В процессе эволюции технологий обработки информации в англоязычных публикациях в разное время появлялись следующие термины:

· в 70-е годы — «data security» (русскоязычный термин — «безопасность данных») и «computer security» («компьютерная безопасность»;

· в 80-е годы — «information security» («безопасность информации», «информационная безопасность»), «IT security» («безопасность информационных технологий»), «systems security» («безопасность систем»), «information protection» («защита информации»);

· в 90-е годы — «network security» («сетевая безопасность»).

В Российской Федерации в основном используются три термина: «защита информации», «информационная безопасность» и «безопасность информации».

Защита информации – деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию [9].

Следует отметить, что англоязычному термину «information security» в русскоязычных информационных источниках сопоставлено два термина: «информационная безопасность» и «безопасность информации», которые отличаются в части понимания и определений.

Что касается термина «информационная безопасность», то он всегда должен сочетаться с названием объекта. Например, «информационная безопасность организации», «информационная безопасность автоматизированной системы».

Если объектом является сама информация, информационные технологии или объекты информатизации, то термин «информационная безопасность объекта» трансформируется в термин «безопасность информации».

Безопасность информации [данных] (information [data] security) – состояние защищенности информации, при котором обеспечивается ее [их] конфиденциальность, доступность и целостность [10].

Центральным звеном в определении терминов «информационная безопасность объекта» и «безопасность информации» является состояние защищенности объекта (информации) от угроз.

Таким образом, можно принять следующие определения:

Информационная безопасность объекта – состояние защищенности объекта от угроз в информационной сфере.

Безопасность информации – состояние защищенности информации, при котором обеспечивается ее конфиденциальность, доступность и целостность, а также неотказуемость, подотчетность, аутентичность и достоверность.

Последнее определение отличается от определения из [9] тем, что к свойствам информации (иногда их называют свойствами ИБ объекта защиты) конфиденциальность, доступность и целостность добавлены свойства неотказуемость, подотчетность, аутентичность и достоверность, которые отвечают современному состоянию теории информационной безопасности [10].

В настоящее время в случае рассмотрения информационных технологий проблемы их безопасности чаще всего объединяют под термином «информационная безопасность (например, группа международных стандартов серии ISO/IEC 27000 и их аналог – группа национальных стандартов ГОСТ Р ИСО/МЭК 27000). Поэтому в данной работе мы будем оперировать термином «информационная безопасность» (ИБ), предполагая, что объектом ИБ является или информация, или информационные технологии, или объекты информатизации. Следовательно, мы будем ориентироваться на понятие, которому ближе термин «безопасность информации» (БИ).

В любом случае определения и термина ИБ и термина БИ связаны с состоянием объекта. Обеспечить это состояние возможно при выполнении определенных действий, которые представляют собой совокупность процессов. С этим связаны очень важные термины:

· «обеспечение ИБ» (ОИБ) — процессы поддержания состояния объекта ИБ;

· «система обеспечения ИБ» (СОИБ) – совокупность связанных процессов ОИБ, мер и средств обеспечения ИБ, а также необходимых для этого ресурсов.

В данном случае ключевыми являются понятия, определяющие термины «процесс» и «процессный подход». Это требует дополнительных пояснений.

3. Процесс и процессный подход

Процесс (process) — совокупность взаимосвязанных и/или взаимодействующих видов деятельности, использующих для получения намеченного результата [11].

На рис. 1. представлена обобщенная иллюстрация данного определения.

В зависимости от контекста «намеченный результат» называется выходом, продукцией или услугой. Входами для процесса обычно являются выходы других процессов, а выходы процессов обычно являются входами для других процессов. Два и более взаимосвязанных и взаимодействующих процессов совместно могут рассматриваться как процесс [11].

Рис. 1. Обобщенная иллюстрация понятия «процесс».

Процесс как совокупность взаимосвязанных и/или взаимодействующих видов деятельности требует определенных ресурсов и управляющих воздействий. Их тоже можно рассматривать как входы.

Опираясь на определение процесса, все действия внутри организации можно рассматривать либо как процесс (или, как чаще говорят, бизнес-процесс), либо как его часть. Бизнес-процесс определим как множество из одной или нескольких упорядоченных во времени, логически связанных и завершенных видов деятельности, в совокупности поддерживающих деятельность организации и реализующих ее политику, направленную на достижение поставленных целей. Бизнес-процесс осуществляется обычно в рамках заранее определенной организационной структуры, которая описывает функциональные роли участников этой структуры и отношения между ними.

Процессный подход — систематическая идентификация и менеджмент применяемых организацией бизнес-процессов и особенно взаимодействия таких процессов [11].

В основе этого подхода – взгляд на организацию как на совокупность ключевых бизнес-процессов, а не функциональных подразделений. Основное внимание при таком подходе уделяется межфункциональным процессам, которые объединяют отдельные функции в общие потоки и в целом направлены на достижение конечного результата бизнеса, а не отдельного подразделения. Таким образом, основное преимущество процессного подхода заключается в управлении и контроле взаимодействия между различными процессами и связующими звеньями в контексте функциональной иерархии (организационно-штатной структуры) организации.

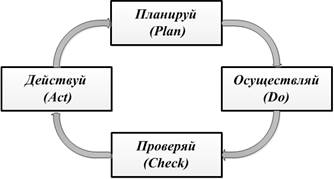

Для структурирования всех процессов и для обеспечения учета всех значимых элементов процессного подхода применяется циклическая модель, или цикл PDCA (от англ. «Plan-Do-Check-Act» (в переводе «Планируй-Выполняй-Проверяй-Действуй»), или модель Шухарта-Деминга. Упрощенно цикл PDCA представлен на рис. 2.

Рис. 2. Цикл PDCA.

Применение цикла PDCA в самых различных областях позволяет эффективно управлять деятельностью на системной основе [12]. Данный цикл может быть применен внутри каждого процесса организации, как высокого уровня, так и к простым производственным процессам, а также по отношению к системе процессов в целом. Он тесно связан с планированием, внедрением, управлением и постоянным улучшением как бизнес-процессов организации, так и других процессов, относящихся к деятельности организации, в том числе и процессов обеспечения ИБ.

При визуализации процессов ИБ важным является определение данных, относящихся к входу и выходу отдельного процесса и согласование входных и выходных данных связанных процессов, которые образуют систему обеспечения ИБ определенного объекта.

4. Структура процессов системы обеспечения ИБ

В состав СОИБ с учетом принятого в данной работе определения термина «система обеспечения ИБ» входят процессы, обеспечивающие ИБ, меры обеспечения ИБ, а также необходимые для этого ресурсы.

Каждый процесс, входящий в СОИБ, должен соответствующим образом управляться (обобщенная структурная схема процесса представлена на рис.1). Управляющее воздействие тоже является процессом. Этот процесс направлен на обеспечение должной полноты и качества процесса, на который направлено управляющее воздействие. Поэтому в СОИБ можно выделить две группы процессов: процессы, обеспечивающие ИБ, и процессы их управления.

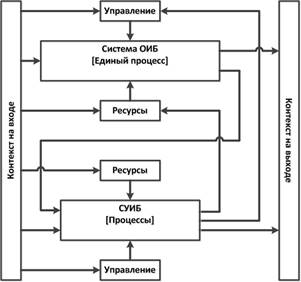

Связанность этих процессов позволяет объединить их в две системы (рис.3):

1) систему информационной безопасности — СИБ (объединяет процессы, обеспечивающие ИБ; количество процессов — M). СИБ — совокупность процессов, обеспечивающих ИБ, мер обеспечения ИБ и ресурсного обеспечения, необходимых для реализации этих процессов [13, 14];

2) систему управления ИБ – СУИБ (объединяет процессы управления; всего процессов — N). СУИБ — совокупность процессов управления, направленных на обеспечение полноты и качества процессов, обеспечивающих ИБ (предназначены для планирования, реализации, контроля и совершенствования процессов, обеспечивающих ИБ), мер обеспечения ИБ и ресурсного обеспечения, необходимых для этих процессов [13, 14].

Рис. 3. Структура процессов системы обеспечения ИБ.

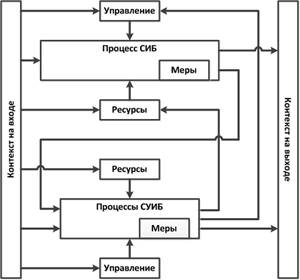

Система управления ИБ должна рассматриваться как часть системы управления объектом и направлена на планирование, реализацию, контроль и совершенствование СОИБ. В этом случае применим процессный поход, связанный с использованием циклической модели Деминга (рис.2), которая может быть представлена в качестве структурных схем, показанных на рис.4 для управления СОИБ как единым процессом (рис.4а) и для управления отдельным процессом СИБ (рис.4б).

|

а) |

б) |

|

Рис. 4. Структурные схемы реализации процессов управления ИБ. |

|

Таким образом, в СУИБ можно выделить две группы процессов:

1. процессы управления ИБ, направленные на обеспечение ИБ как единого процесса;

2. процессы управления ИБ, направленные на отдельные процессы системы ИБ.

Каждый процесс СОИБ, СИБ или СУИБ реализуется с использованием определенного набора мер обеспечения ИБ. Меры обеспечения ИБ могут быть техническими и организационными (в том числе управленческими) [15].

Техническая мера ОИБ — мера, реализуемая с помощью применения аппаратных, программных, аппаратно-программных средств и (или) систем (технические средства).

Организационная мера ОИБ — мера, не являющаяся технической мерой ОИБ, предусматривающая установление временных, территориальных, пространственных, правовых, методических и иных ограничений на условия реализации процесса.

Процессы системы ИБ используют преимущественно технические меры (технические средства), но могут использовать и организационные меры.

Процессы системы управления ИБ используют преимущественно организационные меры, но могут использовать и технические меры (технические средства).

С учетом выделения в СУИБ двух групп процессов управления можно определить связи этих процессов с СОИБ как единого процесса и с отдельными процессами СИБ (рис.5). В структурных схемах, представленных на рис.5а и рис.5б, каждый процесс в соответствии с обобщенной структурной схемой, показанной на рис.1, требует управления и ресурсов. При этом управление единого процесса, представляющего СОИБ (рис.5а), или отдельного процесса, входящего в СИБ (рис.5б), обеспечивают процессы управления, входящие в первую и во вторую группы СУИБ соответственно. При этом процессы управления могут также определять необходимые ресурсы для реализации единого процесса СОИБ и процессов СИБ. Все процессы рис.5а и рис.5б реализуются с использованием определенных мер обеспечения ИБ.

|

а) |

б) |

|

Рис. 5. Структурные схемы реализации процессов ИБ. |

|

Вход любого процесса, относящегося к СОИБ, СИБ или СУИБ, является данными в контексте условий функционирования объекта и организации, к которой относится данный объект (контекст на входе). Различают внешний и внутренний контекст на входе [2].

К внешнему контексту реализации СОИБ как единого процесса и связанных с ним процессов СУИБ относятся данные о внешнем окружении организации, куда входит объект ИБ (внешней среды, в которой организация стремиться достичь своих целей, включая особенности внешней инфраструктуры), а также правовые нормы и нормативные требования, изложенные в документах выше стоящих уровней и организаций (государственных, международных, корпоративных), относящихся к сфере ИБ.

К внутреннему контексту относится информация о внутренней среде, в которой организация стремится достичь своих целей, а также информация об особенностях функционирования объекта ИБ (например, описание его инфраструктуры) и требования к обеспечению ИБ, изложенные во внутренних документах организации.

Выход любого процесса, относящегося к СОИБ, СИБ или СУИБ характеризуется информацией (данными) в контексте результатов функционирования (реализации) этого процесса (контекст на выходе).

Контекст на выходе может пополнять контекст на входе для других процессов.

Процессы управления ИБ, направленные на обеспечение ИБ как единого процесса, относятся к первой группе процессов СУИБ. В соответствии с рис.4а данные процессы формируют следующие направления:

1. направление «Планирование» — планирование СОИБ как единого процесса;

2. направление «Реализация» — реализация СОИБ как единого процесса;

3. направление «Контроль» — контроль СОИБ как единого процесса;

4. направление «Совершенствование» — совершенствование СОИБ как единого процесса.

В данной работе будут рассмотрены процессы управления ИБ, относящиеся только к направлению «Планирование», с целью определения структуры входных и выходных данных для отдельных составляющих СОИБ объекта, как единого процесса.

5. Планирование СОИБ как единого процесса

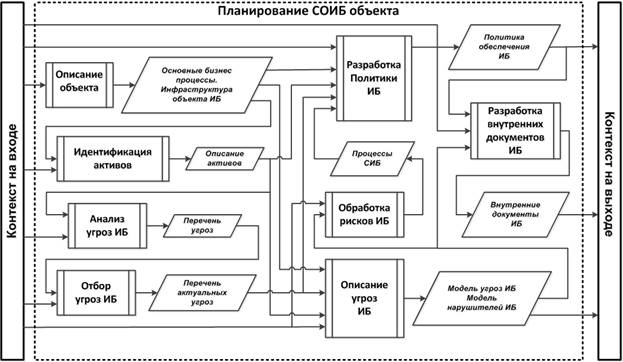

Направление «Планирование» объединяет все процессы, которые необходимы для перехода к направлению «Реализация» (рис.4а). Для этого необходимо данные, относящиеся к контексту на входе (внутреннему и внешнему), преобразовать в данные, достаточные для реализации СОИБ как единого процесса (рис.5а). Эти данные расширяют внутренний контекст объекта и оформляются в виде совокупности внутренних документов организации, относящихся к обеспечению ИБ рассматриваемого объекта. По своей сути направление «Планирование» обеспечивает разработку СОИБ. Поэтому данная документация может быть отнесена к проектной документации на СОИБ.

В соответствии с рекомендациями стандартов [2-8] можно предложить следующий перечень связанных подпроцессов, которые должны быть выполнены для разработки СОИБ (рис.6):

· «Описание объекта»;

· «Идентификация активов»;

· «Анализ угроз ИБ»;

· «Отбор угроз ИБ»;

· «Описание угроз ИБ»;

· «Обработка рисков ИБ»;

· «Разработка Политики ИБ»;

· «Разработка внутренних документов ИБ».

|

|

|

Рис. 6. Структурная схема СОИБ как единого процесса на стадии «Планирование». |

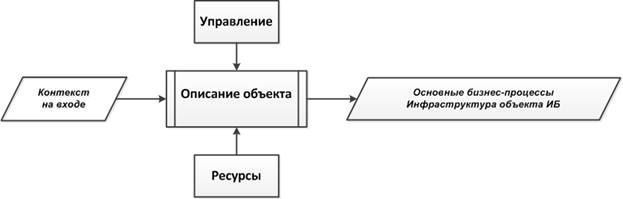

5.1. Подпроцесс «Описание объекта»

Цель подпроцесса: получение данных об основных бизнес-процессах организации (тех процессов, для реализации которых созданa эта организация) и об особенностях объекта ИБ, который относится к данной организации. При этом возможен вариант, когда объектом ИБ является организация в целом.

Типовые объекты ИБ:

1. организация в целом;

2. информационная система — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

3. информационные технологии — процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов;

4. автоматизированная система — система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций;

5. объект информатизации — совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и объектов, предназначенных для ведения переговоров [9];

6. технологические процессы, реализуемые в организации, как правило, с использованием информационных технологий.

Входными данными подпроцесса (рис.7) являются контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ (рис.6). Выходные данные подпроцесса или контекст на выходе (описание основных бизнес-процессов объекта ИБ и описание инфраструктуры объекта ИБ) используются в качестве входных данных для следующего подпроцесса (рис.6).

|

|

|

Рис. 7. Структурная схема подпроцесса «Описание объекта». |

5.2. Подпроцесс «Идентификация активов»

Цель подпроцесса: описание объектов ИБ, на обеспечение безопасности которых должны быть направлены процессы СИБ. Такими объектами являются активы – все, что имеет ценность для организации [10]. При этом рассматриваются только те активы, которые относятся к объекту ИБ и к основным бизнес-процессам организациям.

Типы активов [4]:

a) информация: базы данных и файлы данных, договоры и соглашения, системная документация, исследовательская информация, руководства пользователя, учебные материалы, процедуры эксплуатации или поддержки, планы непрерывности бизнеса, меры по переходу на аварийный режим, контрольные записи и архивированная информация;

b) программные активы: прикладные программные средства, системные программные средства, средства разработки и утилиты;

c) физические активы: компьютерное оборудование, средства связи, съемные носители информации и другое оборудование;

d) услуги: вычислительные услуги и услуги связи, основные поддерживающие услуги, например, отопление, освещение, электроэнергия и кондиционирование воздуха;

e) персонал, его квалификация, навыки и опыт;

f) нематериальные ценности, например, репутация и имидж организации.

Если рассматриваются объекты, обрабатывающие информацию, то основными активами будут информационные активы (ИА) и активы, относящиеся к среде обработки ИА.

ИА – информация с реквизитами (позволяющими ее идентифицировать), имеющая ценность для организации, находящаяся в ее распоряжении и представленная на любом материальном носителе в форме, пригодной для ее обработки, хранения или передачи.

Типы ИА (определяется на основе классификации информации):

1. Открытая (общедоступная) информация.

2. Информация ограниченного доступа:

2.1. Информация, отнесенная к определенному виду тайны (государственная, коммерческая, банковская, служебная, медицинская и т.д.).

2.2. Информация, отнесенная к персональным данным.

2.3. Информация, которая решением руководства организации, отнесена к информации ограниченного доступа, например:

· информация об организации и отдельных составляющих организации;

· информация о технологиях, используемых в организации;

· информация о средствах обработки информации;

· управляющая информация информационных и телекоммуникационных систем (информация, используемая для технической настройки программно-аппаратных комплексов обработки, хранения и передачи информации).

Активы, отнесенные к среде обработки ИА (объекты среды обработки ИА): материальный объект среды использования и (или) эксплуатации ИА (объекты хранения, передачи, обработки, уничтожения и т.д.).

Типы объектов среды обработки ИА:

1. линии связи и сети передачи данных;

2. программные средства (общесистемные, специализированные);

3. файлы данных, базы данных, хранилища данных;

4. носители информации, в том числе бумажные носители;

5. программно-технические компоненты информационных систем, автоматизированных систем и объектов информатизации;

6. помещения, здания, сооружения;

7. технологические процессы.

Объекты среды обработки ИА могут быть рассмотрены как отдельные активы, подлежащие защите.

Подпроцесс «Идентификация активов» состоит из следующих этапов:

1. привязка актива к определенному основному бизнес-процессу, реализуемому организацией;

2. привязка актива к объекту ИБ (к инфраструктуре объекта ИА);

3. описание актива (определение типа актива, его уязвимостей и свойств ИБ, подлежащих защите с указанием приоритетов).

Уязвимость (vulnerability) — слабость одного или нескольких активов, которая может быть использована одной или несколькими угрозами [10].

Уязвимость информационной системы – свойство информационной системы, обуславливающее возможность реализации угроз безопасности обрабатываемой в ней информации [9].

Уязвимость информационного актива определяется свойством, которое может быть нарушено (конфиденциальность, доступность, целостность) с учетом их приоритетов [2].

Свойствами актива, представленного отдельным объектом среды обработки ИА, будут доступность и целостность с учетом их приоритетов.

Входными данными подпроцесса «Идентификация активов» являются (рис.6, рис.8):

· контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ;

· выходные данные подпроцесса «Описание объекта» (контекст на выходе), которые содержат описание основных бизнес-процессов организации и описание инфраструктуры объекта ИБ, а также ее связей с основными бизнес-процессами организации.

|

|

|

Рис. 8. Структурная схема подпроцесса «Идентификация активов». |

К выходным данным подпроцесса «Идентификация активов» (контекст на выходе) относятся результаты:

· привязки актива к определенному основному бизнес-процессу, реализуемому организацией;

· привязки актива к инфраструктуре объекта;

· описания актива (типа актива, его уязвимостей и свойств ИБ, подлежащих защите с указанием приоритетов).

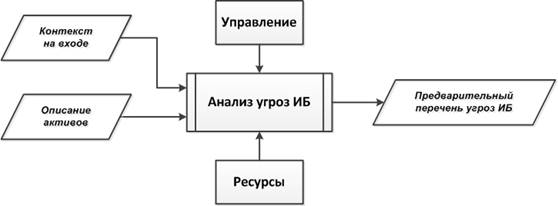

5.3. Подпроцесс «Анализ угроз ИБ»

Цель подпроцесса: формирование предварительного перечня угроз ИБ, характерных для организации и объекта ИБ, относящемуся к этой организации.

Угроза ИБ — совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения свойств ИБ активов объекта ИБ [9].

Каждая угроза ИБ связана с определенным активом и с возможностью нарушения свойств ИБ этого актива, которое может привести к ущербу организации.

Входными данными подпроцесса «Анализ угроз ИБ» являются (рис.6, рис.9):

· контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ (рис.6);

· выходные данные подпроцесса «Идентификация активов» (контекст на выходе), которые содержат описание результатов привязки актива к определенному основному бизнес-процессу, реализуемому организацией, описание результатов привязки актива к инфраструктуре объекта и результаты описания активов.

|

|

|

Рис. 9. Структурная схема подпроцесса «Анализ угроз ИБ». |

В рамках данного подпроцесса для формирования предварительного перечня угроз используются экспертные оценки, основанные на опыте обеспечения ИБ аналогичных объектов, а также экспертные оценки применимости типовых угроз ИБ, перечисленных в определенных нормативных документах или опубликованных в различных информационных источниках.

Количество типовых угроз ИБ и их формулировки зависят также от уровня обобщения и от способа классификации угроз. Например, если в основу классификации угроз положены виды их источников, список типовых угроз может выглядеть следующим образом:

ТУ-1. Неблагоприятные события природного, техногенного и социального характера.

ТУ-2. Деятельность террористов и лиц, совершающих преступления и правонарушения.

ТУ-3. Деятельность поставщиков/провайдеров/партнеров.

ТУ-4. Сбои, отказы, разрушения/повреждения программных и технических средств.

ТУ-5. Деятельность внутренних нарушителей ИБ.

ТУ-6. Деятельность внешних нарушителей ИБ.

ТУ-7. Несоответствие требованиям надзорных и регулирующих органов, действующему законодательству.

Экспертная оценка этой информации позволяет определить предварительный перечень угроз ИБ, который относится к выходным данным подпроцесса «Анализ угроз ИБ» (контекст на выходе), которые будут входными данными следующего подпроцесса.

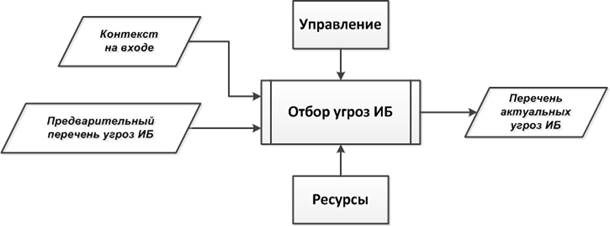

5.4. Подпроцесс «Отбор угроз ИБ»

Цель подпроцесса: формирование списка актуальных угроз ИБ, характерных организации и объекту ИБ, относящемуся к этой организации (рис.6).

Входными данными подпроцесса являются (рис.6, рис.10):

· контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ (рис.6);

· выходные данные поддпроцесса «Анализ угроз ИБ» (контекст на выходе), которые содержат предварительный перечень угроз ИБ.

Выходными данными подпроцесса является перечень актуальных угроз ИБ (рис.6, рис.10).

|

|

|

Рис. 10. Структурная схема подпроцесса «Отбор угроз ИБ». |

Для отбора угроз (формирования перечня актуальных угроз ИБ) используются методики оценки рисков. Риск – вероятность причинения вреда с учетом его тяжести.

В качестве показателя актуальности угрозы ИБ можно применить двухкомпонентный вектор, характеризующий уровень риска ИБ:

[ Rj ] = [ Pj, Xj ],

где

Рj – компонент, характеризующий вероятность реализации j-ой угрозы ИБ;

Хj – компонент, характеризующий степень возможного ущерба организации в случае ее реализации.

Рекомендации по построению методики оценки угроз ИБ приведены в [7].

Для оценки рисков по каждой угрозе ИБ необходимо:

· выбрать методику оценки рисков;

· определить величины допустимых рисков нарушения основных бизнес-процессов организации (так называемый «риск-аппетит» — Rаj) при реализации конкретных угроз ИБ из предварительного перечня угроз ИБ;

· оценить риски по каждой угрозе ИБ из предварительного перечня угроз ИБ — Rнj;

· сформировать перечень актуальных угроз ИБ, в который войдут угрозы ИБ, для которых выполняется условие Rнj > Rаj.

Выходные данные подпроцесса «Отбор угроз ИБ» (перечень актуальных угроз) являются частью входных данных следующего подпроцесса.

5.5. Подпроцесс «Описание угроз ИБ»

Цель подпроцесса: разработка Модели угроз ИБ и Модели нарушителей ИБ.

Входными данными подпроцесса являются (рис.6, рис.11):

· контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ;

· выходные данные подпроцесса «Описание объекта» (контекст на выходе), которые содержат описание бизнес-процессов организации и описание инфраструктуры объекта ИБ;

· выходные данные подпроцесса «Идентификация активов» (контекст на выходе), которые содержат описание активов с привязкой их к определенным основным бизнес-процессам, реализуемым организацией, к инфраструктуре объекта ИБ, а также описание активов (типы активов, их уязвимостей и свойств ИБ, подлежащих защите с указанием приоритетов);

· выходные данные подпроцесса «Отбор угроз ИБ» (контекст на выходе), которые содержат перечень актуальных угроз ИБ.

|

|

|

Рис. 11. Структурная схема подпроцесса «Описание угроз ИБ». |

Выходными данными подпроцесса являются Модель угроз ИБ и Модель нарушителей ИБ.

Описание угроз ИБ активам объекта ИБ может быть выполнено в соответствии с рекомендациями [7].

Описание определенной угрозы ИБ можно структурировать следующим образом [7]. Этапы описания угрозы ИБ (рис.12):

1. выбор угрозы из списка актуальных угроз;

2. определение источников данной угрозы;

3. определение метода реализации угрозы;

4. определение объекта (объектов), на который направлена угроза;

5. определение возможного вида нарушения свойств ИБ для активов объекта ИБ;

6. оценка риска на основе степени тяжести последствий от реализации угрозы (СТП) и степени вероятности ее реализации (СВР).

|

|

|

Рис. 12. Структурная схема этапов описания угрозы ИБ. |

Источник угрозы ИБ – объект или субъект, реализующий угрозы ИБ путем воздействия на объекты среды обработки ИА. Для конкретной угрозы ИБ может быть несколько источников и они будут направлены на разные активы, относящиеся к объекту ИБ как части организации (рис.12).

Типовые виды источников угроз ИБ (определяются типовыми угрозами ИБ):

ТИ-1. Природный (ТУ-1);

ТИ-2. Техногенный (ТУ-1, ТУ-4);

ТИ-3. Социальный (ТУ-1);

ТИ-4. Субъект (нарушитель) (ТУ-2, ТУ-3, ТУ-5, ТУ-6);

ТИ-5. Правовой (ТУ-7).

Типовой вид источника угроз ТИ-2 имеет две разновидности:

1. техногенный внешний (сбои, отказы, разрушения объектов, являющихся внешними по отношению к объекту ИБ);

2. техногенный внутренний (сбои, отказы, разрушения/повреждения программных и технических средств, относящихся к объекту ИБ).

Типовой вид источника угроз ТИ-4 имеет две разновидности:

1. внутренний нарушитель. Внутренний нарушитель имеет санкционированный доступ к активу, на который направлена конкретная угроза ИБ. Внутренний нарушитель, как правило, является сотрудником организации. Исключением являются сотрудники внешних организаций, получающие временные права доступа к активу, с целью проведения регламентных работ на объекте ИБ;

2. внешний нарушитель. Внешний нарушитель не имеет санкционированный доступ к активу, на который направлена конкретная угроза ИБ. Внешний нарушитель может быть сотрудником организации или может не работать в данной организации.

В случае если источником угрозы ИБ является субъект (нарушитель), то должна быть разработана модель нарушителя ИБ.

Подпроцесс «Описание угроз ИБ» имеет отношение к разработке модели тех угроз ИБ, которые признаны актуальными (см. подпроцесс «Оценка риска ИБ»). Поэтому всем этим угрозам соответствует риск, который признан «недопустимым».

В рамках подпроцесса должна быть определена величина риска по каждой угрозе в числовом выражении.

Перечень рассмотренных выше этапов описания конкретной угрозы ИБ определяет структуру модели угрозы ИБ.

Если источник угрозы антропогенный, то для такого источника в дополнении к Модели угроз ИБ разрабатывается модель нарушителя ИБ.

В данном случае можно предложить структуру модели нарушителя ИБ:

1. источник угрозы (субъект);

2. вид нарушителя (расположение нарушителя относительно соответствующих актива – внешний или внутренний;

3. определение актива, на который воздействует источник угрозы ИБ;

4. определение способов реализации угрозы ИБ;

5. описание уровня доступа к активу;

6. мотивации нарушителя;

7. квалификация и (или) ресурсы нарушителя.

Необходимо отметить, что структуры и содержания модели угроз ИБ и модели нарушителя ИБ должны быть согласованы и не противоречить друг другу.

Модель угроз ИБ и Модель нарушителя ИБ содержат данные, которые относятся к контексту на выходе подпроцесса «Анализ угроз ИБ» и используются в качестве входных данных (контекст на входе) для последующих подпроцессов.

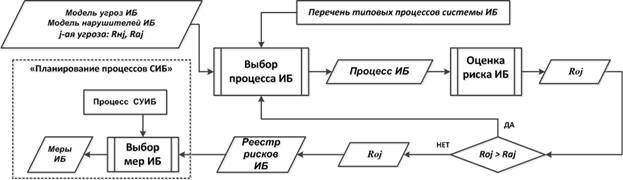

5.6. Подпроцесс «Обработка рисков ИБ»

Цель подпроцесса: определение процессов, обеспечивающих ИБ, реализация которых обеспечит снижение рисков до приемлемого уровня.

Обработка рисков ИБ (IS risk treatment) – процесс изменения риска ИБ, направленный на выбор и реализацию мер по снижению, сохранению, переносу или уходу от риска ИБ [7].

Снижение/уменьшение риска ИБ (IS risk reduction) – действия, предпринятые для уменьшения вероятности, негативных последствий или того и другого вместе, связанных с риском ИБ [7].

Сохранение/удержание риска ИБ (IS risk retention) – принятие бремени потерь от конкретного риска ИБ [7].

Перенос риска ИБ (IS risk transfer) – разделение с другой стороной бремени потерь от риска ИБ. Перенос риска ИБ может быть осуществлен страхованием или другими соглашениями [7].

Уход от риска ИБ/избежание риска ИБ (IS risk avoidance) – решение не быть вовлеченным в рискованную ситуацию или действие, предупреждающее вовлечение в нее. Решение может быть принято на основе результатов оценивания риска ИБ (сравнения достигаемого уровня риска с уровнем допустимого риска (риск-аппетит)) [7].

В данной работе рассматриваются аспекты снижения/уменьшения риска ИБ за счет применения защитных мер в рамках реализации процессов ИБ.

Входными данными подпроцесса «Обработка рисков ИБ» являются (рис.6, рис.13):

· контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ;

· выходные данные подпроцесса «Описание угроз ИБ» (контекст на выходе), содержащие описание угроз ИБ в виде Модели угроз ИБ и Модели нарушителей ИБ.

Выходными данными подпроцесса «Обработка рисков ИБ» являются перечень процессов ИБ и реестр рисков.

|

|

|

Рис. 13. Структурная схема подпроцесса «Обработка рисков ИБ». |

В соответствии со структурой СОИБ (рис.3) процессы обеспечения ИБ образуют СИБ, которая объединяет эти процессы и меры обеспечения ИБ, а также ресурсное обеспечение, необходимое для реализации этих процессов. В общем случае количество таких процессов обеспечения ИБ, входящих в СИБ, будет M (рис.3).

В качестве примера можно предложить следующий перечень типовых процессов СИБ:

ТП-1 «Обеспечение ИБ при управлении доступом»;

ТП-2 «Обеспечение ИБ вычислительных сетей»;

ТП-3 «Контроль целостности и защищенности инфраструктуры объекта ИБ»;

ТП-4 «Защита от вредоносного кода»;

ТП-5 «Предотвращение утечек информации»;

ТП-6 «Защита машинных носителей информации»;

ТП-7 «Управление инцидентами ИБ»;

ТП-8 «Обеспечение ИБ среды виртуализации»;

ТП-9 «Обеспечение ИБ при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств»;

ТП-10 «Обеспечение ИБ при использовании криптографических средств».

Некоторые из этих типовых процессов СИБ имеют свои подпроцессы.

С учетом описанных выше типовых процессов СИБ подпроцесс «Обработка рисков ИБ» реализуется в следующем порядке для каждой j-ой угрозы ИБ из списка актуальных угроз ИБ (рис.14):

1. выбор из модели угроз ИБ информации, связанной с описанием j-ой угрозы ИБ. При этом выделяется уровень начального риска Rнj, который оценивается как недопустимый, и уровень риск аппетита Rаj;

2. выбор процесса обеспечения ИБ и оценка остаточного риска, к которому приводит реализация выбранного процесса обеспечения ИБ. При выборе процесса обеспечения ИБ необходимо учитывать характеристики источника угрозы ИБ, описание метода ее реализации, характеристики объекта, на который направлена угроза ИБ (актив и его уязвимость), а также последствий от реализации угроз ИБ;

3. повторение этапа 2 до тех пор, пока выбранные процессы обеспечат снижение остаточного риска до уровня не выше риск-аппетита. В данном случае достаточным может быть реализация одного или нескольких процессов СИБ для конкретной угрозы ИБ;

4. составление реестра рисков. В реестр рисков для каждой j-ой угрозы ИБ включается описание:

· источника угрозы ИБ;

· метода реализации угрозы ИБ;

· активов как объектов реализации угрозы (ИА, актива, относящегося к среде обработки ИА — СОИА);

· последствий от реализации угрозы ИБ (для ИА и для СОИА);

· результатов оценки риска — определения величины начального риска Rнj на основе оценки вероятности реализации угрозы ИБ и оценки потенциального ущерб организации при реализации угрозы ИБ;

· выбранного процесса (процессов) обеспечения ИБ;

· результатов повторной оценки риска — определения величины остаточного риска Rоj на основе оценки вероятности реализации угрозы ИБ и оценки потенциального ущерб организации при реализации угрозы ИБ, если на объекте ИБ будут реализован выбранный процесс (процессы) обеспечения ИБ.

|

|

|

Рис. 14. Этапы подпроцесса «Обработка рисков ИБ». |

Необходимо отметить, что оценки рисков, проведенные в рамках реализации подпроцесса «Обработка рисков ИБ», носят предварительный характер. Окончательная оценка рисков будет проведена на этапе «Проектирование» конкретных процессов СИБ, на котором выбираются меры обеспечения ИБ, реализующие данный процесс (рис.4б, рис.5б).

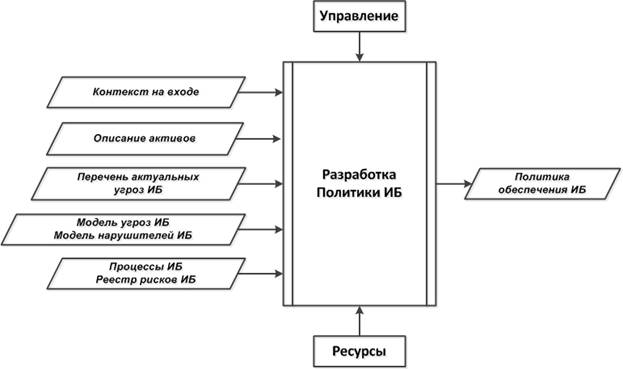

5.7. Подпроцесс «Разработка Политики ИБ»

Цель подпроцесса: разработка документа «Политика ИБ объекта ИБ».

В соответствии с рекомендациями стандарта [4] можно дать определение этому термину «политика обеспечения ИБ» и определить структуру описания Политики обеспечения ИБ.

Политики обеспечения ИБ (ПолИБ) – это:

- совокупность требований и правил по обеспечению ИБ для объекта ИБ, выработанных в соответствии с требованиями руководящих и нормативных документов в целях противодействия заданному множеству угроз ИБ, с учетом ценности защищаемой информационной сферы;

- нормативный документ, определяющий требования к обеспечению ИБ, систему мер, либо порядок действий, а также ответственность сотрудников организации и механизмы контроля для определенной области обеспечения ИБ.

Входными данными подпроцесса «Разработка Политики ИБ» являются (рис.6, рис.14):

· контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ;

· выходные данные подпроцесса «Описание объекта», содержащие описание основных бизнес-процессов организации и описание инфраструктуры объекта ИБ;

· выходные данные подпроцесса «Идентификация активов», содержащие описание активов (информационных активов – ИА, активов, относящихся к среде обработки ИА — СОИА), включая уязвимости ИА и СОИА, с привязкой к основным бизнес-процессам организации и к инфраструктуре объекта ИБ;

· выходные данные подпроцесса «Отбор угроз ИБ», содержащие перечень актуальных угроз ИБ;

· выходные данные подпроцесса «Описание угроз ИБ», содержащие описание угроз ИБ в виде Модели угроз ИБ и Модели нарушителей ИБ;

· выходные данные подпроцесса «Обработка рисков ИБ», содержащих реестр рисков и перечень процессов обеспечения ИБ (процессов СИБ), которые противодействуют реализации угроз ИБ и, как следствие, снижают остаточные риски до уровня не выше риск-аппетита.

Выходными данными подпроцесса «Разработка Политики ИБ» (контекст на выходе) является документ «Политика обеспечения ИБ объекта ИБ» (рис.6, рис.15).

|

|

|

Рис. 15. Структурная схема подпроцесса «Разработка Политики ИБ». |

Этапы разработки Политики ИБ:

1. определение вида Политики ИБ. Политика ИБ, разрабатываемая в рамках процесса управления СУИБ, относящегося к направлению «Планирование» СОИБ объекта ИБ как единого процесса, – это «Политика ИБ объекта ИБ»;

2. планирование разработки документа «Политика ИБ объекта ИБ» и определение его структуры;

3. наполнение разделов проекта документа «Политика ИБ объекта ИБ» конкретным содержанием;

4. ревизия проекта документа «Политика ИБ объекта ИБ»;

5. согласование и утверждение документа «Политика ИБ объекта ИБ».

Разработка Политики ИБ может быть построена на базе использования модели Шухарта-Деминга (рис.2): «ПЛАНИРОВАНИЕ (Этап 1 и Этап 2) — «ВЫПОЛНЕНИЕ» (Этап 3) — «ПРОВЕРКА» (Этап 4) — «ДЕЙСТВИЕ» (Этап 5).

Результатом реализации подпроцесса «Разработка Политики ИБ» является согласованный и утвержденный документ «Политика ИБ объекта ИБ».

5.8. Подпроцесс «Разработка внутренних документов ИБ»

Цель процесса: разработка комплекта внутренних документов по обеспечению ИБ объекта.

Входными данными подпроцесса будут (рис.5):

· контекст на входе (внешний и внутренний), относящийся к организации и объекту ИБ;

· информация, содержащаяся в Политике ИБ объекта (выходные данные подпроцесса «Разработка Политики ИБ»);

· результаты описания актуальных угроз ИБ объекта (выходные данные подпроцесса «Описание угроз ИБ»).

Выходными данными подпроцесса будет разработанный, согласованный и утвержденный руководством организации комплект внутренних документов, относящихся к обеспечению ИБ объекта.

В данный комплект также входят Политика ИБ объекта и описание угроз ИБ объекта (например, в виде, Модели угроз ИБ и Модели нарушителей ИБ объекта).

Этот комплект документов должен содержать нормативные документы с требованиями ко всем процессам обеспечения ИБ, а также к реализации, эксплуатации, контролю и совершенствованию СОИБ. Формой представления могут быть частные политики ИБ, положения, инструкции и т.д.

Содержание нормативных документов пополняет внутренний контекст, относящийся к объекту ИБ.

Данный подпроцесс завершает разработку СОИБ.

6. Заключение

ИБ-аналитика делает особенно актуальным решение задач анализа и визуализации информации об основных процессах обеспечения ИБ объекта.

Определение структурных схем подпроцессов, составляющих единый процесс обеспечения ИБ объекта, позволило определить состав данных на входе и выходе каждого подпроцесса. При этом достигнута согласованность данных, относящихся к различным подпроцессам. Это позволило решить задачу формирования данных, предназначенных для визуализации процессов управления ИБ. Таким образом, представленная работа дала ответ на вопрос «Что визуализировать?» в рамках автоматизации процесса управления ИБ. Аналогов подобных работ в России и за рубежом в открытой печати не найдено, поэтому изложенные идеи представляют несомненный интерес для научного сообщества.

Дальнейшее развитие представленных в данной работе результатов будет связано с выбором единого формата представления данных о процессах управления ИБ объекта и с разработкой алгоритма визуализации этих процессов, что определит дальнейший выбор инструментов, платформ и программных средств для создания системы визуального анализа процессов управления ИБ. На данном начальном этапе исследования такой выбор сделать не представляется возможным.

Список литературы

[1] Милославская Н.Г., Толстой А.И., Бирюков А.И. Визуализация информации при управлении информационной безопасностью информационной инфраструктуры организации. Научная визуализация, 2014, Том 6, № 2. С. 74-91.

[2] ГОСТ Р ИСО/МЭК 27000-2012 «Информационные технологии. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общие сведения и словарь».

[3] ГОСТ Р ИСО/МЭК 27001-2006. «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности требования».

[4] ГОСТ Р ИСО/МЭК 27002-2012 «Информационная технология. Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности».

[5] ГОСТ Р ИСО/МЭК 27003-2012 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Руководство по реализации системы менеджмента информационной безопасности».

[6] ГОСТ Р ИСО/МЭК 27004-2011 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент информационной безопасности. Измерения».

[7] ГОСТ Р ИСО/МЭК 27005-2010. «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности».

[8] ГОСТ Р ИСО/МЭК 27006-2008 «Информационная технология. Методы и средства обеспечения безопасности. Требования к органам, осуществляющим аудит и сертификацию систем менеджмента информационной безопасности».

[9] ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения».

[10] ИСО/МЭК 13335-1:2004. «Информационная технология. Методы обеспечения безопасности. Менеджмент безопасности информационных и телекоммуникационных технологий. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий».

[11] ГОСТ Р ИСО 9000–2001. Системы менеджмента качества. Основные положения и словарь.

[12] Нив Г. Пространство доктора Деминга. М.: Альпина Бизнес Букс, 2007.

[13] Стандарт Банка России СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

[14] ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер».

[15] ГОСТ Р ИСО/МЭК ТО 19791-2008 «Информационная технология. Методы и средства обеспечения безопасности. Оценка безопасности автоматизированных систем».

VISUALIZATION OF INFORMATION SECURITY MANAGEMENT PROCESSES

N.G. Miloslavskaya (ORCID 0000-0002-1231-1805), A.I. Tolstoy (ORCID 0000-0001-9265-1510)

National Research Nuclear University MEPhI (Moscow Engineering Physics Institute), Russian Federation

e-mail: NGMiloslavskaya@mephi.ru, AITolstoj@mephi.ru

Abstract

The article substantiates the need to visualize information about the information security (IS) management processes that help to make informed decisions about their timely adjustment to improve the security of these objects. The structure of the processes of the IS maintenance system (ISMaS) is presented. The main processes of IS management – planning, implementation, control and improvement – are described and their connections with other IS processes are shown. Information on the IS management processes, where its visualization is particularly useful, is determined. The example of the "ISMaS Planning as a single process" process presents visualization of information of all its subprocesses, namely "Object description", "Assets identification", "IS threat analysis", "IS threat selection", "IS threat description", "IS risk management", "IS Policy development" and "Internal IS documents development". Two directions of the further research are specified in the conclusion.

Keywords: visualization of information, information security, information security management, management processes, information infrastructure, management system, information security maintenance system.

References

[1] Miloslavskaya N.G., Tolstoy A.I., Birjukov A.I. Information Visualization in Information Security Management for Enterprise’s Information Infrastructure. Scientific Visualization, 2014, Vol. 6, № 2. Pp. 74-91.

[2] ISO/IEC 27000:2016 «Information technology. Security techniques. Information security management systems. Overview and vocabulary».

[3] ISO/IEC 27001:2013 «Information technology. Security techniques. Information security management systems. Requirements».

[4] ISO/IEC 27002:2012 «Information technology. Security techniques. Code of practice for information security management».

[5] ISO/IEC 27003:2017 «Information technology. Security techniques. Information security management systems. Guidance».

[6] ISO/IEC 27004:2016 «Information technology. Security techniques. Information security management. Monitoring, measurement, analysis and evaluation».

[7] ISO/IEC 27005:2011 «Information technology. Security techniques. Information security risk management».

[8] ISO/IEC 27006:2015 «Information technology. Security techniques. Requirements for bodies providing audit and certification of information security management systems».

[9] GOST R 50922-2006 «Information security. Main terms and definitions».

[10] ISO/IEC 13335-1:2004 «Information technology. Security techniques. Management of information and communications technology security. Part 1: Concepts and models for information and communications technology security management».

[11] ISO 9000:2015 «Quality management systems. Fundamentals and vocabulary».

[12] Niv G. Space of Doctor Deming. Moscow, Alpina Business Books. 2007.

[13] Bank of Russia Standard STO BR IBBS-1.0-2014 «Maintenance of Information Security of the Russian Banking System Organizations. General Provisions».

[14] GOST R 57580.1-2017 «Security of financial (banking) operations. Protection of information of financial organizations. Basic composition of organizational and technical measures».

[15] ISO/IEC TR 19791:2010 «Information technology. Security techniques. Security assessment of operational systems».